از طریق منوی جستجو مطلب مورد نظر خود در وبلاگ را به سرعت پیدا کنید

روش استفاده از ssh-keyscan روی اوبونتو

سرفصلهای مطلب

ssh-keyscan یک ابزار بسیار مفید برای جمع آوری کلیدهای عمومی موجود از چندین هاست است. هدف اصلی این ابزار تایید این است شناخته شده_میزبان فایل ها. سوکت غیر مسدود کننده ورودی/خروجی توسط این ابزار برای اتصال با حداکثر تعداد هاست به صورت موازی استفاده می شود. اطلاعات کلیدی تعداد زیادی از هاست ها می تواند با استفاده از این ابزار به سرعت جمع آوری شود که در آن برخی از آنها می توانند از کار افتاده یا از SSH استفاده نکنند. ssh-keyscan نیازی به ورود به دستگاههایی که کلید از آنها اسکن میشود، ندارد.

نحو:

سینتکس ssh-keyscan در زیر آورده شده است. از چندین گزینه برای اسکن کلیدها پشتیبانی می کند.

گزینه های مختلف ssh-keysan:

اهداف استفاده از گزینه های مختلف ssh-keyscan در زیر توضیح داده شده است.

| گزینه | هدف |

| -4 | برای اجبار اسکن کلیدهای ssh فقط برای استفاده از آدرس های IPv4 استفاده می شود. |

| -6 | برای اجبار اسکن کلیدهای ssh فقط برای استفاده از آدرس های IPv6 استفاده می شود. |

| -ج | برای درخواست گواهی از میزبان های هدف استفاده می شود. |

| فایل -f | برای بازیابی هاست ها یا جفت های “addrlist namelist” از فایل استفاده می شود. |

| -اچ | برای هش کردن همه نام ها و آدرس ها در خروجی استفاده می شود. |

| پورت -p | برای اتصال ریموت استفاده می شود host با یک پورت خاص |

| تایم اوت T | برای تنظیم زمان برای تلاش های اتصال استفاده می شود. مقدار وقفه پیشفرض 5. |

| -t نوع | برای تعریف نوع کلیدی که از هاست های اسکن شده بازیابی می شود استفاده می شود. مقادیر نوع می تواند rsa، dsa، ecdsa و غیره باشد. |

| -v | عادت دارد print اشکال زدایی پیام های مربوط به پیشرفت اسکن. |

متداول ترین گزینه های دستور ssh-keyscan در قسمت بعدی این آموزش نشان داده شده است.

پیش نیازها:

قبل از شروع قسمت بعدی این آموزش، باید یک یا چند جفت کلید SSH برای آزمایش دستورات استفاده شده در این آموزش ایجاد کنید. قبل از اجرای هر دستور ssh-keyscan مراحل زیر را کامل کنید.

- سرویس SSH را فعال کنید روی اگر اوبونتو قبلاً فعال نشده باشد. دو حساب کاربری محلی اوبونتو در اینجا به عنوان یک ماشین مشتری و یک ماشین سرور استفاده شده است.

- چندین جفت کلید SSH را ایجاد کنید روی ماشین سرور با استفاده از ssh-keygen دستوری که کلید عمومی و کلید خصوصی را ایجاد می کند. کلیدهای خصوصی در سرور راه دور و کلیدهای عمومی به طور ایمن در کلاینت ذخیره می شوند.

- بعد، کلیدهای عمومی را به ماشین کلاینت اضافه کنید.

ssh-keyscan را به روش های مختلف برای اسکن کلیدها اجرا کنید:

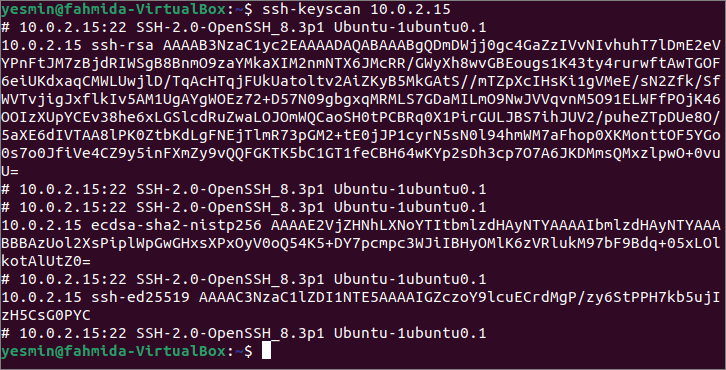

برای بررسی دستورات ssh-keyscan استفاده شده در این آموزش، باید وارد دستگاه مشتری شوید. در ابتدا موارد زیر را اجرا کنید ssh-keyscan دستور بدون هیچ گزینه ای برای خواندن تمام کلیدهای عمومی از آدرس IP 10.0.2.15. خروجی دستور می تواند بر اساس آن متفاوت باشد روی آدرس IP یا نام میزبان استفاده شده در دستور. از آنجایی که هیچ نوع کلیدی در دستور تعریف نشده است، تمام کلیدهای یافت شده در طول اسکن را بازیابی می کند.

خروجی نشان می دهد که کلیدهای مختلفی مانند rsa، ecdsa و ed25519 با دستور بالا اسکن می شوند.

زیر را اجرا کنید ssh-keyscan دستور با گزینه -p برای خواندن تمام کلیدهای عمومی از آدرس IP 10.0.2.15 در پورت شماره 22. مانند دستور قبلی، خروجی فرمان می تواند بر اساس آن متفاوت باشد. روی آدرس IP یا نام میزبان استفاده شده در دستور.

خروجی کلیدهای مختلفی را نشان می دهد که در پورت شماره 22 با دستور بالا اسکن شده اند. تمام دستورات ssh-keyscan در این آموزش در سرور محلی که فقط پورت شماره 22 را پشتیبانی می کند، اجرا شده است. پس خروجی دستور ssh-keyscan بدون هیچ گزینه ای و با گزینه -p یکسان است.

زیر را اجرا کنید ssh-keyscan فرمان با -t گزینه ای برای خواندن تمام کلیدهای عمومی از rsa از آدرس IP 10.0.2.15 تایپ کنید. مانند دستور قبلی، خروجی فرمان می تواند بر اساس آن متفاوت باشد روی آدرس IP یا نام میزبان استفاده شده در دستور. همه انواع کلیدهای عمومی از آدرس IP خاص در دو دستور قبلی بازیابی شده اند. اما خروجی دستور استفاده شده در اینجا فقط تمام اطلاعات مربوط به کلید rsa را بازیابی می کند.

خروجی زیر نشان می دهد که یکی وجود دارد rsa کلید عمومی که در آدرس IP وجود دارد، 10.0.2.15.

اگر می خواهید به روز رسانی کنید شناخته شده_میزبان فایل با اثر انگشت نام میزبان خاص یا آدرس IP، شما باید به -اچ گزینه با ssh-keyscan فرمان برای به روز رسانی دستور زیر را اجرا کنید شناخته شده_میزبان فایل واقع در مسیر، ~/.ssh/known_hosts، با اثر انگشت اسکن شده در آدرس IP، 10.0.2.15.

خروجی زیر نشان می دهد که پنج ورودی در ضمیمه شده است شناخته شده_میزبان فایل.

گزینه های متعدد را می توان با دستور ssh-keyscan استفاده کرد. برای بازیابی دستور زیر را اجرا کنید rsa کلید از شناخته شده_میزبان فایل و خروجی را به مرتب سازی دستور به print مقادیر مرتب شده منحصر به فرد rsa کلیدها در این مورد از دو گزینه استفاده شده است ssh-keyscan فرمان را -t برای بازیابی از گزینه استفاده شده است rsa کلیدها و -ف برای بازیابی کلیدها از گزینه استفاده شده است شناخته شده_میزبان فایل. لوله (|) از دستور برای ارسال بازیابی شده استفاده کرده است rsa کلیدهای فایل به دستور sort.

خروجی زیر نشان می دهد که چهار کلید rsa از فایل known_hosts بازیابی شده و کلیدها به ترتیب مرتب شده چاپ شده اند.

نتیجه:

روش های مختلف اسکن کلیدهای عمومی از ماشین کلاینت با استفاده از دستور ssh-keyscan در این آموزش با دو حساب محلی توضیح داده شده است. localhost. شما می توانید همین را دنبال کنید process برای اسکن کلیدهای عمومی از راه دور host.

لطفا در صورت وجود مشکل در متن یا مفهوم نبودن توضیحات، از طریق دکمه گزارش نوشتار یا درج نظر روی این مطلب ما را از جزییات مشکل مشاهده شده مطلع کنید تا به آن رسیدگی کنیم

زمان انتشار: 1403-01-02 14:58:05