از طریق منوی جستجو مطلب مورد نظر خود در وبلاگ را به سرعت پیدا کنید

روش استفاده از دستور Nmap روی اوبونتو 22.04

سرفصلهای مطلب

Nmap (مخفف Network Mapper) یک منبع باز است command-line ابزاری برای مدیریت ایمن شبکه دستور Nmap فهرست گسترده ای از گزینه ها برای مقابله با ممیزی امنیتی و اکتشاف شبکه دارد.

دستور Nmap را می توان برای اسکن پورت ها یا هاست ها، لیست کردن خدمات استفاده کرد روی شبکه، لیست همه میزبان های زنده را دریافت کنید، پورت های باز را بررسی کنید روی شبکه، اطلاعات بلادرنگ در مورد شبکه و موارد دیگر. این مقاله موارد استفاده شناخته شده از دستور Nmap را ارائه می دهد روی اوبونتو 22.04.

پیش نیازها

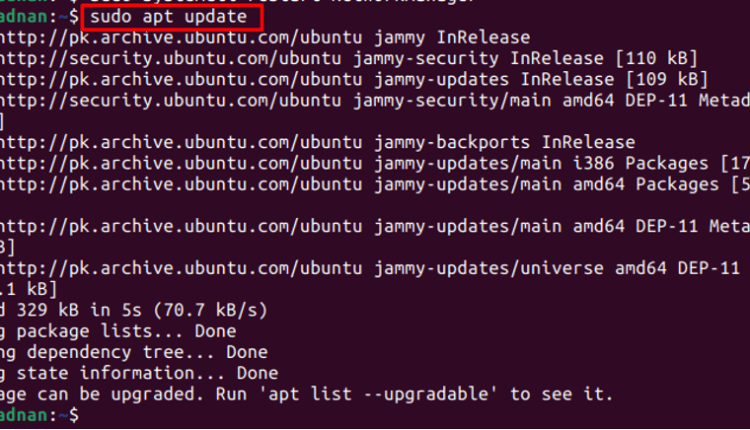

برای استفاده از ابزار Nmap، Nmap باید نصب شود روی اوبونتو 22.04 شما. Nmap موجود است روی مخزن رسمی اوبونتو 22.04. قبل از نصب، بهتر است کتابخانه های اصلی اوبونتو 22.04 را به صورت زیر به روز کنید:

پس از آن، دستور زیر را برای نصب Nmap اجرا کنید روی اوبونتو 22.04:

برای تأیید نصب، نسخه Nmap تازه نصب شده را دریافت کنید:

خروجی دستور بالا تضمین می کند که Nmap با موفقیت نصب شده است.

روش استفاده از Nmap روی اوبونتو 22.04

Nmap ابزار مورد علاقه مدیران شبکه است زیرا می توانند از Nmap برای اسکن آدرس IP استفاده کنند. host، یک زنده پیدا کنید host، و خیلی چیزهای دیگر مانند آن. ابتدا از دستور زیر برای بدست آوردن مرد استفاده کنید page از Nmap:

خروجی دستور هدف و نحو دستور Nmap را ارائه می دهد. ما در حال فهرست کردن کاربردهای پربار رایج دستور Nmap هستیم.

علاوه بر این، شما همچنین می توانید لیستی از گزینه های پشتیبانی شده توسط دستور Nmap را دریافت کنید. برای این کار از دستور زیر استفاده کنید:

از خروجی می توان مشاهده کرد که Nmap دارای طیف گسترده ای از گزینه ها است که می توان از آنها برای اسکن آدرس IP، شناسایی اطلاعات سیستم عامل، تنظیمات فایروال و موارد دیگر استفاده کرد.

نحو دستور Nmap

دستور Nmap در زیر آمده است:

گزینه های پشتیبانی شده توسط دستور Nmap در تصویر بالا ارائه شده است. علاوه بر این، دستور Nmap عملیات اسکن را در نظر دارد روی IP یا آدرس های وب

روش استفاده از دستور Nmap برای اسکن پورت های باز

دستور Nmap را می توان برای اسکن از طریق پورت های باز استفاده کرد host. به عنوان مثال، دستور زیر “192.168.214.138” برای پورت های باز:

با این حال، می توانید با استفاده از ” اسکن سریع انجام دهیداف” گزینه دستور Nmap:

نتیجه دستور یکسان خواهد بود، اما “-افگزینه ” نتایج را سریع چاپ می کند.

روش استفاده از دستور Nmap برای اسکن پورت(های) خاص

به طور پیش فرض، Nmap تنها از طریق 1000 پورت پرکاربرد اسکن می کند (اینها متوالی نیستند اما مهم هستند). با این حال، در مجموع 65535 پورت وجود دارد. دستور Nmap را می توان برای اسکن یک پورت خاص یا تمام پورت ها استفاده کرد.

برای اسکن تمام پورت ها: پرچم -p- دستور Nmap به اسکن تمام 65535 پورت کمک می کند:

خروجی نشان می دهد که تمام پورت های 65533 اسکن شده اند.

برای اسکن یک پورت خاص: می توان شماره پورت را نیز مشخص کرد. به عنوان مثال، دستور زیر فقط پورت 88 را اسکن می کند:

خروجی نشان می دهد که دستور Nmap فقط پورت 88 را اسکن کرده است.

روش استفاده از دستور Nmap برای دریافت اطلاعات سیستم عامل

از دستور Nmap می توان برای دریافت اطلاعات سیستم عامل استفاده کرد. به عنوان مثال، دستور زیر اطلاعات سیستم عامل مرتبط با آدرس IP را دریافت می کند.

توجه داشته باشید: لازم به ذکر است که این دستور Nmap به حقوق ریشه نیاز دارد print این نوع اطلاعات

روش استفاده از دستور Nmap برای تشخیص تنظیمات فایروال

دستور Nmap همچنین می تواند برای دریافت تنظیمات فایروال برای یک مورد خاص استفاده شود host. “-sA” پرچم Nmap وضعیت فایروال را نشان می دهد روی که host:

توجه داشته باشید: می توانید از «-v” پرچم (مخفف کلمه) با دستورات Nmap برای دریافت خروجی دقیق دستور.

روش استفاده از دستور Nmap برای حذف یک مورد خاص host

Nmap برخی از عملیات اسکن را انجام می دهد host. با این حال، اگر بیش از صد هاست وجود دارد و به هیچ یک از آنها نیاز ندارید، می توانید این کار را با استفاده از ” انجام دهید.– مستثنی کردن” کلمه کلیدی به شرح زیر است:

خروجی دستور نشان می دهد که Nmap اسکن را انجام داده است روی 255 آدرس IP که بیان می کند که یک آدرس IP توسط دستور Nmap نادیده گرفته می شود.

روش استفاده از دستور Nmap برای انجام یک اسکن مخفیانه

دستور Nmap را می توان برای انجام اسکن مخفیانه استفاده کرد روی آدرس های IP یا آدرس های وب اسکن مخفیانه برای از بین بردن اثر فایروال و هر گونه احراز هویت دیگر انجام می شود. به عنوان مثال، دستور زیر یک اسکن مخفیانه را اعمال می کند روی را host’ آدرس وب “linuxhit.com”

روش استفاده از دستور Nmap برای شناسایی همه هاست های up و live

دستور Nmap همچنین می تواند برای دریافت لیست همه میزبان های زنده استفاده شود روی محدوده خاص آدرس های IP به عنوان مثال، دستور زیر آدرس های IP را که در بین محدوده IP قرار دارند چاپ می کند (192.168.214.0 به 192.168.214.255).

خروجی نشان می دهد که از بین 256 هاست تنها 4 هاست بالا هستند.

روش استفاده از دستور Nmap برای دریافت نسخه های سرویس

یکی از کاربردهای قابل توجه دستور Nmap دریافت لیست خدمات و نسخه های سرویس های در حال اجرا است روی آدرس یا آدرس های IP خاص به عنوان مثال، ما دستور زیر را برای دریافت نسخه های سرویس ها اجرا کرده ایم روی 256 آدرس IP اعم از 192.168.214.0 به 192.168.214.255.

خروجی لیست سرویس ها و نسخه های آنها را نشان می دهد روی محدوده مشخص شده از آدرس های IP.

چگونه از دستور Nmap برای پیدا کردن استفاده کنیم host رابط ها

از دستور Nmap می توان برای فهرست کردن رابط های شبکه استفاده کرد روی آدرس IP فعلی یا host. به عنوان مثال، دستور زیر رابط ها و مسیرهای آدرس IP را برمی گرداند (192.168.214.138):

نکته پاداش: روش ذخیره خروجی دستور Nmap

خروجی دستور Nmap را می توان در a ذخیره کرد txt فایل یا در یک xml فایل. این process زمانی که نیاز به پیگیری داده های تاریخی دارید بسیار مفید است.

خروجی را در یک فایل متنی دریافت کنید: این -بر پرچم دستور Nmap به ذخیره خروجی در یک فایل متنی کمک می کند. برای مثال، دستور زیر، نسخههای سرویسها را با استفاده از دستور Nmap بازیابی میکند و نتیجه را در یک فایل متنی ذخیره میکند:

خروجی را در یک فایل XML دریافت کنید: این -oX پرچم دستور Nmap به ذخیره خروجی در یک فایل XML کمک می کند. به عنوان مثال، دستور زیر خروجی نسخه های سرویس را در یک فایل XML ذخیره می کند:

نتیجه

Nmap (نقشه شبکه) یک است command-line ابزاری برای دریافت اطلاعات در زمان واقعی در مورد شبکه. Nmap یک ابزار چند پلتفرمی است و عملکردهای مشابهی را در سیستم عامل های مختلف ارائه می دهد. با توجه به اهمیت دستور Nmap، این مقاله موارد استفاده مختلفی از دستور Nmap را ارائه می دهد روی اوبونتو 22.04.

لطفا در صورت وجود مشکل در متن یا مفهوم نبودن توضیحات، از طریق دکمه گزارش نوشتار یا درج نظر روی این مطلب ما را از جزییات مشکل مشاهده شده مطلع کنید تا به آن رسیدگی کنیم

زمان انتشار: 1402-12-31 00:57:03