از طریق منوی جستجو مطلب مورد نظر خود در وبلاگ را به سرعت پیدا کنید

چگونه سرور SSH را در اوبونتو 20.04 از پایه تا پیشرفته ایمن کنیم

سرفصلهای مطلب

درست مانند همه سرورهای دیگر، سرور SSH نیز مستعد تلاش برای دسترسی غیرمجاز است. بنابراین، هر زمان که می خواهید از یک سرور SSH استفاده کنید، باید ابتدا آن را ایمن کنید تا در طولانی مدت خود را از هر موقعیت ناخواسته نجات دهید. به طور کلی، اصطلاح “ایمن سازی سرور” به عنوان “سخت کردن سرور” نیز شناخته می شود. با انجام اقدامات متعدد می توان این کار را انجام داد. این اقدامات به سطح امنیتی مورد نیاز شما بستگی دارد.

اقدامات ایمن سازی سرور SSH از ابتدایی تا پیشرفته را شامل می شود و همانطور که قبلاً گفتیم، می توانید آنها را با توجه به سطح امنیتی مورد نیاز خود انتخاب کنید. اگر در مورد عواقب آن آگاهی کافی دارید و در موقعیت خوبی برای رویارویی با آنها هستید، می توانید از هر یک از اقدامات تجویز شده صرف نظر کنید. همچنین هرگز نمی توانیم بگوییم که یک مرحله 100% امنیت را تضمین می کند یا یک مرحله خاص بهتر از دیگری است.

همه چیز بستگی به نوع امنیت ما دارد. بنابراین، امروز قصد داریم تا بینش بسیار عمیقی در مورد مراحل اولیه و پیشرفته برای ایمن سازی سرور SSH در اوبونتو 20.04 ارائه دهیم. جدای از این روش ها، ما همچنین نکات اضافی را برای ایمن سازی سرور SSH به عنوان یک جایزه با شما به اشتراک خواهیم گذاشت. بنابراین اجازه دهید بحث جالب امروز را شروع کنیم.

روش ایمن سازی سرور SSH در اوبونتو 20.04:

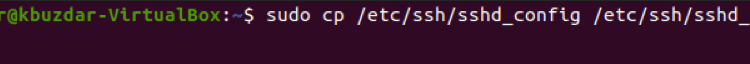

تمام تنظیمات SSH در فایل /etc/ssh/sshd_config ذخیره می شود. این فایل برای عملکرد عادی سرور SSH شما بسیار حیاتی در نظر گرفته می شود. بنابراین، قبل از ایجاد هر گونه تغییر در این فایل، به شدت توصیه می شود که a backup از این فایل با اجرای دستور زیر در خود terminal:

اگر این دستور با موفقیت اجرا شود، مانند تصویر زیر هیچ خروجی برای شما نمایش داده نمی شود:

پس از ایجاد یک backup از این فایل، این مرحله اختیاری است و در صورتی انجام می شود که بخواهید تمام گزینه هایی را که در حال حاضر در این فایل پیکربندی فعال هستند بررسی کنید. با اجرای دستور زیر می توانید آن را بررسی کنید terminal:

![]()

گزینه های فعال فعلی فایل پیکربندی SSH در تصویر زیر نشان داده شده است. برای مشاهده تمامی گزینه ها می توانید این لیست را به پایین اسکرول کنید.

اکنون می توانید همزمان با حرکت از مراحل اولیه به مراحل پیشرفته در اوبونتو 20.04، ایمن سازی سرور SSH خود را شروع کنید.

مراحل اساسی برای ایمن سازی سرور SSH در اوبونتو 20.04:

مراحل اساسی برای ایمن سازی سرور SSH در اوبونتو 20.04 به شرح زیر است:

مرحله شماره 1: باز کردن فایل پیکربندی SSH:

شما می توانید فایل پیکربندی SSH را با اجرای دستور زیر در خود باز کنید terminal:

![]()

فایل پیکربندی SSH در تصویر زیر نشان داده شده است:

مرحله 2: غیرفعال کردن احراز هویت مبتنی بر رمز عبور:

به جای استفاده از رمزهای عبور برای احراز هویت، کلیدهای SSH امن تر در نظر گرفته می شوند. بنابراین، اگر کلیدهای SSH را برای احراز هویت تولید کرده اید، باید احراز هویت مبتنی بر رمز عبور را غیرفعال کنید. برای این کار، باید متغیر «PasswordAuthentication» را پیدا کنید، آن را حذف کنید و مقدار آن را روی «no» تنظیم کنید، همانطور که در تصویر زیر مشخص شده است:

مرحله 3: رد کردن / رد کردن رمزهای عبور خالی:

گاهی اوقات، کاربران ایجاد رمزهای عبور خالی را بسیار راحت میبینند تا از به خاطر سپردن رمزهای عبور پیچیده نجات پیدا کنند. این عمل می تواند برای امنیت سرور SSH شما مضر باشد. بنابراین، باید تمام تلاشهای احراز هویت با رمزهای عبور خالی را رد کنید. برای آن، باید متغیر “PermitEmptyPasswords” را بیابید و فقط آن را از حالت کامنت بردارید زیرا مقدار آن به طور پیشفرض روی “no” تنظیم شده است، همانطور که در تصویر زیر مشخص شده است:

مرحله چهارم: ممنوع کردن ورود به ریشه:

شما باید شدیداً منع کنید root ورود به سیستم برای محافظت از هر مزاحم از به دست آوردن rootدسترسی سطح به سرور شما شما می توانید این کار را با پیدا کردن متغیر PermitRootLogin انجام دهید، آن را از نظر خارج کنید و مقدار آن را همانطور که در تصویر زیر مشخص شده است، روی “no” قرار دهید:

مرحله پنجم: استفاده از پروتکل 2 SSH:

سرور SSH می تواند کار کند روی دو پروتکل مختلف، یعنی پروتکل 1 و پروتکل 2. پروتکل 2 ویژگی های امنیتی پیشرفته تری را پیاده سازی می کند، به همین دلیل است که بر پروتکل 1 ترجیح داده می شود. با این حال، پروتکل 1 پروتکل پیش فرض SSH است و به صراحت در SSH ذکر نشده است. فایل پیکربندی. بنابراین، اگر می خواهید به جای پروتکل 1 با پروتکل 2 کار کنید، باید به صراحت خط “پروتکل 2” را همانطور که در تصویر زیر مشخص شده است به فایل پیکربندی SSH خود اضافه کنید:

مرحله ششم: تنظیم زمان پایان جلسه:

گاهی اوقات، کاربران رایانه های خود را برای مدت طولانی بدون مراقبت رها می کنند. در همین حال، هر متجاوزی می تواند به سیستم شما بیاید و در حالی که امنیت آن را نقض کند، به آن دسترسی پیدا کند. اینجاست که مفهوم زمان پایان جلسه مطرح می شود. اگر کاربر برای مدت طولانی غیرفعال بماند از این ویژگی برای خروج از سیستم استفاده می شود تا هیچ کاربر دیگری نتواند به سیستم او دسترسی پیدا کند.

این مهلت زمانی را می توان با مکان یابی متغیر “ClientAliveInterval” تنظیم کرد، آن را لغو نظر کرد و هر مقدار (در ثانیه) دلخواه خود را به آن اختصاص داد. در مورد ما، ما به آن مقدار “300 ثانیه” یا “5 دقیقه” اختصاص داده ایم. این بدان معنی است که اگر کاربر برای “300 ثانیه” از سرور SSH دور بماند، به طور خودکار همانطور که در تصویر نشان داده شده است از سیستم خارج می شود:

مرحله هفتم: اجازه دادن به کاربران خاص برای دسترسی به سرور SSH:

سرور SSH سروری نیست که هر کاربر دیگری به آن دسترسی داشته باشد. بنابراین، دسترسی به آن باید فقط برای آن دسته از کاربرانی که واقعاً به آن نیاز دارند محدود شود. برای اجازه دادن به کاربران خاص برای دسترسی به سرور SSH، باید متغیری به نام “AllowUsers” را به فایل پیکربندی SSH اضافه کنید و سپس نام همه آن دسته از کاربرانی را که می خواهید به آنها اجازه دسترسی به سرور SSH را با فاصله جدا شده بنویسید. در مورد ما، ما فقط می خواستیم به یک کاربر اجازه دسترسی به سرور SSH را بدهیم. به همین دلیل است که ما فقط نام او را همانطور که در تصویر زیر مشخص شده است اضافه کرده ایم:

مرحله هشتم: محدود کردن تعداد تلاشهای احراز هویت:

هر زمان که کاربر سعی می کند به یک سرور دسترسی پیدا کند و برای اولین بار نتواند خود را احراز هویت کند، دوباره سعی می کند این کار را انجام دهد. کاربر نگه می دارد روی این تلاش ها را انجام می دهد تا زمانی که و مگر اینکه بتواند با موفقیت خود را احراز هویت کند و از این رو به سرور SSH دسترسی پیدا کند. این یک عمل بسیار ناامن در نظر گرفته می شود زیرا یک هکر ممکن است یک حمله Brute Force (حمله ای که مکرراً سعی می کند رمز عبور را حدس بزند تا زمانی که مطابقت مناسب پیدا شود) راه اندازی کند. در نتیجه، او می تواند به سرور SSH شما دسترسی پیدا کند.

به همین دلیل است که به شدت توصیه میشود تعداد تلاشهای احراز هویت را برای جلوگیری از حملات حدس زدن رمز عبور محدود کنید. مقدار پیشفرض تلاشهای احراز هویت برای سرور SSH روی “6” تنظیم شده است. با این حال، بسته به سطح امنیتی مورد نیاز، می توانید آن را تغییر دهید. برای این کار، باید متغیرهای «MaxAuthTries» را پیدا کنید، آن را از نظر خارج کنید و مقدار آن را روی هر عدد دلخواه تنظیم کنید. همانطور که در تصویر زیر مشخص شده است، میخواستیم تلاشهای احراز هویت را به “3” محدود کنیم:

مرحله نهم: اجرای سرور SSH در حالت تست:

در حال حاضر، ما تمام مراحل اولیه را برای ایمن سازی سرور SSH خود انجام داده ایم روی اوبونتو 20.04. با این حال، هنوز باید مطمئن شویم که گزینه هایی که به تازگی پیکربندی کرده ایم به درستی کار می کنند. برای این کار ابتدا فایل پیکربندی خود را ذخیره و می بندیم. پس از انجام این کار، سعی می کنیم سرور SSH خود را در حالت تست اجرا کنیم. اگر در حالت تست با موفقیت اجرا شود، به این معنی است که هیچ خطایی در فایل پیکربندی شما وجود ندارد. با اجرای دستور زیر می توانید سرور SSH خود را در حالت تست اجرا کنید terminal:

![]()

هنگامی که این دستور با موفقیت اجرا شود، هیچ خروجی نمایش نمی دهد روی را terminal، همانطور که در تصویر زیر نشان داده شده است. با این حال، اگر در فایل پیکربندی شما خطایی وجود داشته باشد، اجرای این دستور آن خطاها را نمایش می دهد. روی را terminal. سپس قرار است این خطاها را برطرف کنید. فقط در این صورت می توانید ادامه دهید.

مرحله 10: بارگیری مجدد سرور SSH با تنظیمات جدید:

حال وقتی سرور SSH در حالت تست با موفقیت اجرا شد، باید آن را مجدداً بارگذاری کنیم تا بتواند فایل پیکربندی جدید را بخواند، یعنی تغییراتی را که در مراحل بالا در فایل پیکربندی SSH ایجاد کرده ایم. برای بارگذاری مجدد سرور SSH با تنظیمات جدید، باید دستور زیر را در خود اجرا کنید terminal:

![]()

اگر سرور SSH شما با موفقیت راه اندازی مجدد شود، terminal همانطور که در تصویر زیر نشان داده شده است هیچ خروجی نمایش داده نمی شود:

مراحل پیشرفته برای ایمن سازی سرور SSH در اوبونتو 20.04:

پس از انجام تمام مراحل اولیه برای ایمن سازی سرور SSH در اوبونتو 20.04، در نهایت می توانید سر بزنید. روی به مراحل پیشرفته این فقط یک قدم به جلو برای ایمن سازی سرور SSH شماست. با این حال، اگر فقط قصد دارید به سطح متوسطی از امنیت دست یابید، مراحل توضیح داده شده در بالا کافی خواهد بود. اما اگر می خواهید کمی جلوتر بروید، می توانید مراحل توضیح داده شده در زیر را دنبال کنید:

مرحله 1: باز کردن فایل ~/.ssh/authorized_keys:

مراحل اولیه ایمن سازی سرور SSH در فایل پیکربندی SSH پیاده سازی می شود. این بدان معنی است که این سیاست ها برای همه کاربرانی که سعی می کنند به سرور SSH دسترسی پیدا کنند خوب است. همچنین به این معنی است که مراحل اساسی یک روش عمومی برای ایمن سازی سرور SSH است. با این حال، اگر بخواهیم اصل “دفاع در عمق” را در نظر بگیریم، متوجه خواهیم شد که باید هر کلید SSH را جداگانه ایمن کنیم. این را می توان با تعریف پارامترهای امنیتی صریح برای هر کلید جداگانه انجام داد. کلیدهای SSH در فایل ~/.ssh/authorized_keys ذخیره می شوند، بنابراین ابتدا برای تغییر پارامترهای امنیتی به این فایل دسترسی خواهیم داشت. دستور زیر را در قسمت اجرا خواهیم کرد terminal برای دسترسی به فایل ~/.ssh/authorized_keys:

با اجرای این دستور فایل مشخص شده با ویرایشگر نانو باز می شود. با این حال، می توانید از هر ویرایشگر متن دیگری که انتخاب می کنید نیز برای باز کردن این فایل استفاده کنید. این فایل حاوی تمام کلیدهای SSH است که تا کنون ایجاد کرده اید.

![]()

مرحله 2: تعریف تنظیمات خاص برای کلیدهای خاص:

برای دستیابی به سطح پیشرفته ای از امنیت، پنج گزینه زیر در دسترس است:

- بدون نماینده – فوروارد

- بدون پورت فورواردینگ

- بدون پتی

- بدون کاربر-rc

- no-X11-forwarding

این گزینه ها را می توان قبل از هر کلید SSH انتخابی شما نوشت تا برای آن کلید خاص در دسترس باشد. حتی بیش از یک گزینه را نیز می توان برای یک کلید SSH پیکربندی کرد. به عنوان مثال، میخواهید برای هر کلید خاصی، ارسال پورت را غیرفعال کنید یا به عبارت دیگر، میخواهید برای یک کلید خاص، فوروارد کردن پورت را غیرفعال کنید، سپس نحو به صورت زیر خواهد بود:

در اینجا، به جای DesiredSSHKey، یک کلید SSH واقعی در فایل ~/.ssh/authorized_keys خود خواهید داشت. پس از اعمال این گزینه ها برای کلیدهای SSH مورد نظر خود، باید فایل ~/.ssh/authorized_keys را ذخیره کرده و ببندید. خوبی این روش پیشرفته این است که پس از انجام این تغییرات نیازی به بارگذاری مجدد سرور SSH خود نخواهد داشت. بلکه این تغییرات توسط سرور SSH شما به طور خودکار خوانده می شود.

به این ترتیب با اعمال مکانیسم های امنیتی پیشرفته قادر خواهید بود هر کلید SSH را به صورت عمیق ایمن کنید.

چند نکته اضافی برای ایمن سازی سرور SSH در اوبونتو 20.04:

جدا از تمام مراحل اولیه و پیشرفته ای که در بالا انجام دادیم، نکات دیگری نیز وجود دارد که می تواند برای ایمن سازی سرور SSH در اوبونتو 20.04 بسیار خوب باشد. این نکات اضافی در زیر مورد بحث قرار گرفته است:

داده های خود را رمزگذاری کنید:

داده هایی که ساکن هستند روی سرور SSH شما، و همچنین سروری که در حال انتقال باقی می ماند، باید رمزگذاری شود و همچنین با یک الگوریتم رمزگذاری قوی. این نه تنها از یکپارچگی و محرمانه بودن داده های شما محافظت می کند، بلکه از به خطر افتادن امنیت کل سرور SSH شما نیز جلوگیری می کند.

نرم افزار خود را به روز نگه دارید:

نرم افزاری که اجرا می شود روی سرور SSH شما باید به روز باشد. این کار برای اطمینان از اینکه هیچ باگ امنیتی در نرم افزار شما بدون مراقبت باقی نمی ماند انجام می شود. بلکه باید به موقع وصله شوند. این شما را از هر گونه آسیب احتمالی در دراز مدت نجات می دهد و همچنین از خراب شدن یا در دسترس نبودن سرور به دلیل مسائل امنیتی جلوگیری می کند.

مطمئن شوید که SELinux فعال است:

SELinux مکانیزمی است که سنگ بنای امنیت را در سیستم های مبتنی بر لینوکس می گذارد. با اجرای کنترل دسترسی اجباری (MAC) کار می کند. این مدل کنترل دسترسی را با تعریف قوانین دسترسی در خط مشی امنیتی خود پیاده سازی می کند. این مکانیزم به صورت پیش فرض فعال است. با این حال، کاربران مجاز به تغییر این تنظیمات در هر زمان هستند. یعنی هر زمان که بخواهند می توانند SELinux را غیرفعال کنند. با این حال، اکیداً توصیه می شود که همیشه SELinux را فعال نگه دارید تا بتواند سرور SSH شما را از تمام آسیب های احتمالی جلوگیری کند.

از سیاست های رمز عبور سختگیرانه استفاده کنید:

اگر سرور SSH خود را با رمزهای عبور محافظت کرده اید، پس باید سیاست های رمز عبور قوی ایجاد کنید. در حالت ایده آل، رمزهای عبور باید بیش از 8 کاراکتر باشد. آنها باید پس از یک زمان مشخص، مثلاً پس از هر 2 ماه، تعویض شوند. آنها نباید حاوی کلمات فرهنگ لغت باشند. بلکه باید ترکیبی از حروف الفبا، اعداد و کاراکترهای خاص باشند. به طور مشابه، میتوانید برخی اقدامات سختگیرانه دیگر را برای سیاستهای رمز عبور خود تعریف کنید تا از قوی بودن آنها اطمینان حاصل کنید.

گزارش های حسابرسی سرور SSH خود را نظارت و نگهداری کنید:

اگر مشکلی با سرور SSH شما پیش بیاید، اولین کمک شما می تواند گزارش های حسابرسی باشد. بنابراین، شما باید آن لاگها را حفظ کنید تا بتوانید آن را ردیابی کنید root علت مشکل علاوه بر این، اگر به طور مداوم بر سلامت و عملکرد سرور SSH خود نظارت داشته باشید، در وهله اول از بروز هرگونه مشکل اساسی نیز جلوگیری می کنید.

به طور منظم از داده های خود نسخه پشتیبان تهیه کنید:

آخرین اما نه کم اهمیت، شما باید همیشه یک را نگه دارید backup کل سرور SSH شما انجام این کار نه تنها داده های شما را از خراب شدن یا از بین رفتن کامل نجات می دهد. بلکه می توانید از این نیز استفاده کنید backup سرور هر زمان که سرور اصلی شما خراب شود. این همچنین زمان خرابی سرور را محدود می کند و در دسترس بودن آن را تضمین می کند.

نتیجه:

با رعایت تمام اقداماتی که در این مقاله تجویز شده است، می توانید به راحتی سرور SSH خود را در اوبونتو 20.04 ایمن یا سخت کنید. با این حال، اگر شما از یک پیشینه امنیت اطلاعات هستید، پس باید به خوبی از این واقعیت آگاه باشید که هیچ چیز مانند امنیت 100٪ وجود ندارد. تنها چیزی که میتوانیم به دست آوریم، وعده بهترین تلاش است، و این بهترین تلاش تنها تا زمانی مطمئن خواهد بود که آن را نقض کند. به همین دلیل است که حتی پس از انجام تمام این اقدامات، نمی توانید بگویید که سرور SSH شما 100٪ ایمن است. در عوض، هنوز هم ممکن است چنین آسیبپذیریهایی داشته باشد که حتی فکرش را هم نمیکردید. تنها در صورتی می توان از چنین آسیب پذیری هایی مراقبت کرد که مراقب باشیم روی سرور SSH ما را ادامه دهید و هر زمان که لازم باشد آن را به روز کنید.

لطفا در صورت وجود مشکل در متن یا مفهوم نبودن توضیحات، از طریق دکمه گزارش نوشتار یا درج نظر روی این مطلب ما را از جزییات مشکل مشاهده شده مطلع کنید تا به آن رسیدگی کنیم

زمان انتشار: 1403-01-03 17:00:04