از طریق منوی جستجو مطلب مورد نظر خود در وبلاگ را به سرعت پیدا کنید

روش نصب John the Ripper روی اوبونتو

سرفصلهای مطلب

John The Ripper یک رمزگشای متن باز و بسیار کارآمد توسط Open-Wall است. در ابتدا برای یونیکس ساخته شده بود اما اکنون برای پانزده پلتفرم مختلف از جمله ویندوز، DOS، BeOS، OpenVMS و سیستم عاملهای مشابه یونیکس در دسترس است. این یک باز است Source ابزار و رایگان است، اگرچه یک نسخه پریمیوم نیز وجود دارد. در ابتدا، هدف اصلی آن شناسایی تنظیمات رمز عبور ضعیف در سیستم عامل های مبتنی بر یونیکس بود. امروزه از شکستن صدها هش و رمز پشتیبانی میکند.

نصب و راه اندازی

John The Ripper به روش های مختلفی قابل نصب است. چند مورد رایج این است که ما می توانیم آن را با استفاده از apt-get یا snap نصب کنیم. را باز کن terminal و دستورات زیر را اجرا کنید.

این یک نصب را آغاز می کند process. پس از اتمام کار، عبارت “جان” را تایپ کنید terminal.

John the Ripper 1.9.0-jumbo-1 OMP [linux-gnu 64-bit 64 AVX2 AC]

کپی رایت (ج) 1996–2019 توسط Solar Designer و دیگران

صفحه اصلی: http://www.openwall.com/جان/

این بدان معناست که John the Ripper نسخه 1.9.0 اکنون نصب شده است روی دستگاه شما ما می توانیم ببینیم homepage URL که ما را به وب سایت Open-Wall می فرستد. و Usage ارائه شده در زیر روش استفاده از این ابزار را نشان می دهد.

همچنین می توان آن را از طریق snap دانلود و نصب کرد. اگر snap را ندارید باید نصب کنید.

ubuntu@mypc:~$ sudo apt نصب اسنپد

و سپس JohnTheRipper را از طریق snap نصب کنید.

شکستن رمزهای عبور با JohnTheRipper

بنابراین، JohnTheRipper نصب شده است روی کامپیوتر شما. حالا به قسمت جالب، روش شکستن رمزهای عبور با آن می پردازیم. “جان” را در عبارت تایپ کنید terminal. ترمینال نتیجه زیر را به شما نشان می دهد:

John the Ripper 1.9.0-jumbo-1 OMP [linux-gnu 64-bit 64 AVX2 AC]

کپی رایت (ج) 1996–2019 توسط Solar Designer و دیگران

صفحه اصلی: http://www.openwall.com/جان/

در زیر صفحه اصلی، USAGE به شرح زیر است:

استفاده: جان [OPTIONS] [PASSWORD-FILES]

با مشاهده کاربرد آن، می توانیم متوجه شویم که شما فقط باید فایل(های) رمز عبور خود و گزینه(های) مورد نظر را به آن وارد کنید. گزینههای مختلف در زیر کاربرد فهرست شدهاند که انتخابهای متفاوتی را برای روش انجام حمله به ما ارائه میدهند.

برخی از گزینه های مختلف موجود عبارتند از:

-تنها

- حالت پیش فرض با استفاده از قوانین پیش فرض یا نامگذاری شده.

-فهرست لغت

- حالت فهرست کلمات، فرهنگ لغت فهرست کلمات را از یک فایل یا ورودی استاندارد بخوانید

– رمزگذاری

- رمزگذاری ورودی (به عنوان مثال UTF-8، ISO-8859-1).

– قوانین

- با استفاده از قواعد پیشفرض یا نامگذاری شده، قواعد mangling کلمه را فعال کنید.

-افزایشی

- حالت “افزایشی”.

– خارجی

- حالت خارجی یا فیلتر کلمه

–بازیابی = NAME

- بازیابی یک جلسه قطع شده [called NAME]

–session = NAME

- نام یک جلسه جدید NAME

وضعیت = NAME

- print وضعیت یک جلسه [called NAME]

-نشان دادن

- نمایش رمزهای عبور کرک شده

-تست

- تست ها و معیارها را اجرا کنید.

– نمک ها

- نمک ها را بارگیری کنید

– چنگال = N

- N فرآیند برای کرک کردن ایجاد کنید.

– گلدان = NAME

- فایل قابلمه برای استفاده

–list = WHAT

- WHAT قابلیت ها را فهرست می کند. –list=help موارد بیشتری را نشان می دهد روی این گزینه

–فرمت = NAME

- نوع هش را به جان ارائه دهید. به عنوان مثال، –format=raw-MD5، –format=SHA512

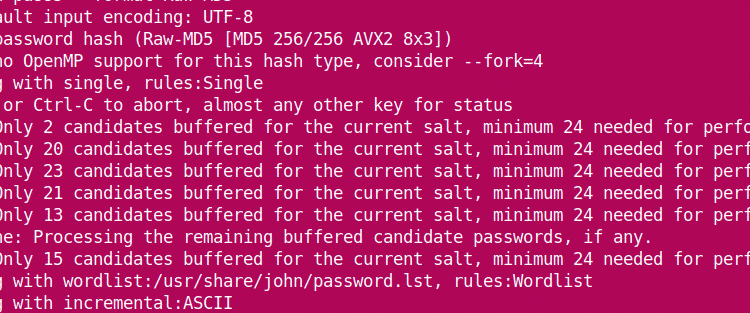

حالت های مختلف در JohnTheRipper

جان بهطور پیشفرض «تک» و سپس «ورد فهرست» و در نهایت «افزایش» را امتحان میکند. حالت ها را می توان به عنوان روشی که جان برای شکستن رمزهای عبور استفاده می کند درک کرد. شما ممکن است در مورد انواع مختلفی از حملات مانند حمله دیکشنری، حمله Bruteforce و غیره شنیده باشید. این دقیقا همان چیزی است که ما حالت های جان می نامیم. فهرست کلمات حاوی رمزهای عبور احتمالی برای حمله به فرهنگ لغت ضروری است. به غیر از حالت های ذکر شده در بالا، جان از حالت دیگری به نام حالت خارجی نیز پشتیبانی می کند. شما می توانید انتخاب کنید که یک فایل فرهنگ لغت را انتخاب کنید یا می توانید با امتحان کردن همه جایگشت های ممکن در رمزهای عبور، brute-force را با John The Ripper انجام دهید. پیکربندی پیشفرض با حالت تک کرک شروع میشود، بیشتر به این دلیل که اگر همزمان از چندین فایل رمز عبور استفاده کنید، سریعتر و حتی سریعتر است. قدرتمندترین حالت موجود، حالت افزایشی است. در حین کرک کردن، ترکیبات مختلفی را امتحان می کند. حالت خارجی، همانطور که از نام آن پیداست، از توابع سفارشی استفاده میکند که خودتان مینویسید، در حالی که حالت فهرست کلمات، فهرست کلماتی را که بهعنوان آرگومان مشخص شده است به گزینه میبرد و یک حمله فرهنگ لغت ساده را امتحان میکند. روی رمزهای عبور

جان اکنون شروع به بررسی هزاران رمز عبور می کند. شکستن رمز عبور به CPU فشرده و بسیار طولانی است process، بنابراین زمان آن بستگی دارد روی سیستم شما و قدرت رمز عبور ممکن است روزها طول بکشد. اگر رمز عبور روزها با یک سی پی یو قدرتمند شکسته نشود، رمز بسیار خوبی است. اگر واقعاً صلیبی باشد; برای شکستن رمز عبور و سپس ترک سیستم تا زمانی که جان آن را کرک کند. همانطور که قبلا ذکر شد، این ممکن است چند روز طول بکشد.

از آنجایی که کرک می شود، می توانید با فشار دادن هر کلیدی وضعیت را بررسی کنید. برای خروج از یک جلسه حمله کافی است ‘q’ یا Ctrl + C را فشار دهید.

پس از پیدا کردن رمز عبور، نمایش داده می شود روی را terminal. تمامی پسوردهای کرک شده در فایلی به نام ذخیره می شوند ~/.john/john.pot.

رمزهای عبور را در آن نمایش می دهد $[HASH]:<pass> قالب

$dynamic_08 دلار27ccb0eea8a706c4c34a16891f84e7b:12345

بیایید رمز عبور را بشکنیم. به عنوان مثال، ما یک هش رمز عبور MD5 داریم که باید آن را بشکنیم.

ما این را در یک فایل قرار می دهیم، مثلا password.hash و در قالب user:

شما می توانید هر نام کاربری را تایپ کنید، نیازی به داشتن چند نام مشخص نیست.

حالا ما آن را کرک می کنیم!

شروع به شکستن رمز عبور می کند.

می بینیم که john هش را از فایل بارگیری می کند و با حالت “single” شروع می شود. همانطور که پیشرفت می کند، قبل از رفتن به فهرست افزایشی، وارد فهرست کلمات می شود. وقتی رمز عبور را می شکند، جلسه را متوقف می کند و نتایج را نشان می دهد.

رمز عبور را می توان بعداً نیز مشاهده کرد:

مدیر: زمرد

1 کلمه عبور هش ترک خورده، 0 ترک کرد

همچنین توسط ~/.جان/john.pot:

ubuntu@mypc:~$ گربه ~/.جان/جان.پات

$dynamic_0$bd9059497b4af2bb913a8522747af2de: زمرد

$dynamic_08 دلار27ccb0eea8a706c4c34a16891f84e7b:12345

بنابراین، رمز عبور است زمرد.

اینترنت مملو از ابزارها و ابزارهای مدرن شکستن رمز عبور است. JohnTheRipper ممکن است جایگزین های زیادی داشته باشد، اما یکی از بهترین گزینه های موجود است. کراکینگ مبارک!

لطفا در صورت وجود مشکل در متن یا مفهوم نبودن توضیحات، از طریق دکمه گزارش نوشتار یا درج نظر روی این مطلب ما را از جزییات مشکل مشاهده شده مطلع کنید تا به آن رسیدگی کنیم

زمان انتشار: 1403-01-04 19:53:08